IT-Security: Die Schwachstellen im Mittelstand

Den Unternehmen fehlt es oftmals an Lösungen mit analytischem Ansatz oder auch forensischen Tools, um sicherheitsrelevante Vorfälle zu untersuchen. Die Konsequenz daraus für die betroffenen Unternehmen ist, dass Angriffe und Schwachstellen im System nicht untersucht werden können. Zum dritten Mal in Folge hat das Analystenhaus Techconsult 500 Mittelständler befragt und dabei fünf Schwachstellen ausgemacht.

Laut Befragung sei bei mehr als 70 Prozent der Mittelständler zudem die Absicherung mobiler Endgeräte, die mitunter auch privat mitgebracht werden, nicht gut umgesetzt. Auch die Angreifer wüssten dies und könnten sich die Schwachstellen zu Nutze machen. Die zentrale Verwaltung und Absicherung von mobilen Endpoints mit Hilfe von Mobile-Device-Management Lösungen durch die IT-Abteilung ist durch die zunehmende Anzahl dieser Endgeräte unabdingbar geworden.

Gehandelt wird häufig erst, wenn es zu spät ist

Proaktive Maßnahmen – Security Audits, Penetrationstests oder regelmäßige Tests und Übungen der Notfall- und Reaktionspläne – würden erhebliche Umsetzungsprobleme aufweisen. Häufig werde erst gehandelt, wenn es schon zu spät ist. Proaktive Maßnahmen unterstützen dabei, die Umsetzung der eigenen IT-Sicherheitsmaßnahmen und -lösungen zu kontrollieren und gegebenenfalls anzupassen. Für knapp zwei Drittel der befragten Mittelständler ist die Authentifizierung nicht gut genug umgesetzt. Meist nutzen diese nur unsichere Authentifizierungsverfahren wie die Ein-Faktor-Authentifizierung und erleichtern Angreifern damit den Zugang zu IT-Systemen und Unternehmensdaten.

Mehrfaktorielle Authentifizierungsverfahren erschweren es den Angreifern. Die fünfte Problemstelle bilden mitarbeiterfokussierte Maßnahmen, die von zwei Dritteln der Studienteilnehmer als nur unzureichend umgesetzt eingestuft werden. Mitarbeiter bilden aus Sicht der Angreifer immer das schwächste Glied der IT-Security-Kette. Regelmäßige Übungen und Schulungen sowie Awareness-Kampagnen versetzen Mitarbeiter in die Lage, Angriffe zu erkennen und helfen, sich im Angriffsfall richtig zu verhalten.

Das könnte Sie auch interessieren

2023 blockierte Trend Micro mehr als 161 Milliarden Cyberbedrohungen weltweit - 10 Prozent mehr als im Jahr zuvor und fast 107 Milliarden mehr als noch vor fünf Jahren. Der Security-Spezialist berichtet zudem davon, dass Cyberkriminelle gezieltere Attacken setzen. Auch Cloud-Umgebungen rücken zunehmend in den Fokus.‣ weiterlesen

Wollen Unternehmen IT-Sicherheit in der Führungsebene verankern, ist ein Chief Information Security Officer, kurz CISO, oft das Mittel der Wahl. Doch welche Skills müssen angehende CISOs mitbringen und welche Aufgaben kommen auf die Führungskräfte zu? Marco Eggerling, CISO EMEA beim Security-Spezialisten Check Point Software Technologies, klärt auf.‣ weiterlesen

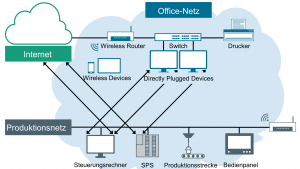

Einst voneinander getrennt, wachsen IT und OT immer mehr zusammen. Ein gefundenes Fressen für Cyberkriminelle, denn Angriffsflächen wachsen. Um Tür und Tor für Hacker zu schließen, müssen Sicherheitskonzepte auf den Prüfstand gestellt werden, ohne in typische Stolperfallen zu treten.‣ weiterlesen

Vier von fünf Befragten bescheinigen ihrer IT-Abteilung große Kompetenzen. Das ist das Ergebnis einer aktuellen Studie von G Data CyberDefense, Statista und Brand Eins. Die Zuschreibung hervorragender Fähigkeiten der IT-Verantwortlichen zeige das Vertrauen in ihre Arbeit, so die Studienverantwortlichen, gleichzeitig offenbare sich dadurch aber auch ein Risiko für die IT-Sicherheit in Unternehmen. ‣ weiterlesen

Laut einem Report des IT-Security-Spezialisten Claroty sind die in der zweiten Jahreshälfte 2022 bekannt gewordenen Schwachstellen in cyber-physischen Systemen nach dem Höchststand im zweiten Halbjahr 2021 um 14 Prozent zurückgegangen. Gleichzeitig haben die von internen Forschungs- und Produktsicherheitsteams entdeckten Schwachstellen im gleichen Zeitraum um 80 Prozent zugenommen.‣ weiterlesen

Cyberattacken gelten als Bedrohung Nummer 1 für Unternehmen. Umso wichtiger ist es, auf mögliche Vorfälle vorbereitet zu sein. Dadurch kann im Ernstfall der Umgang mit der Krise leichter fallen. Welche Punkte es dabei zu beachten gilt, beleuchten Johannes Fischer und Joshija Kelzenberg von Crunchtime Communications.‣ weiterlesen

Künstliche Intelligenz soll zu mehr Cybersicherheit beitragen - so ist etwa maschinelles Lernen Bestandteil vieler gängiger Security-Software-Lösungen. Die Technologie steht jedoch nicht nur der abwehrenden Seite zur Verfügung. Und auch Deep Learning als Methode des maschinellen Lernens ist oft intransparent. Verbessert KI also die Cybersicherheit?‣ weiterlesen

Nach den großen Ransomware-Wellen und den weitreichenden Veränderungen in den IT-Landschaften durch die COVID19-Pandemie führen nun auch die geopolitischen Folgen des Ukraine-Kriegs dazu, dass viele Organisationen erneut Anpassungen an ihrer Cyberverteidigung vornehmen müssen. Den geplanten Maßnahmen zur Optimierung der Security-Landschaft stehen allerdings zahlreiche gewichtige Herausforderungen entgegen, denen Unternehmen dringend Aufmerksamkeit widmen müssen.‣ weiterlesen

Sind Fertigungsunternehmen von Ransomware-Angriffen betroffen, zahlen sie im Vergleich zu anderen Branchen seltener Lösegeld. Wenn sie jedoch zahlen, liegen die Beträge laut einer Untersuchung des Security-Spezialisten Sophos deutlich höher als in anderen Branchen.‣ weiterlesen

Etwa jedes zweite Unternehmen hat laut einer Bitkom-Befragung einen Notfallplan im Falle eines Cyberangriffs. Dabei bereiten sich größere Unternehmen oft besser vor als kleinere.‣ weiterlesen

Mehr Netzwerkausfälle und längere Wiederherstellungszeit: Davon berichten CIOs und Netzwerktechniker in einer Befragung des Netzwerkspezialisten Opengear. Demnach liegt die durchschnittliche Downtime um 2 Stunden höher als 2020.‣ weiterlesen

Exklusiv für Abonnenten

Exklusiv für Abonnenten