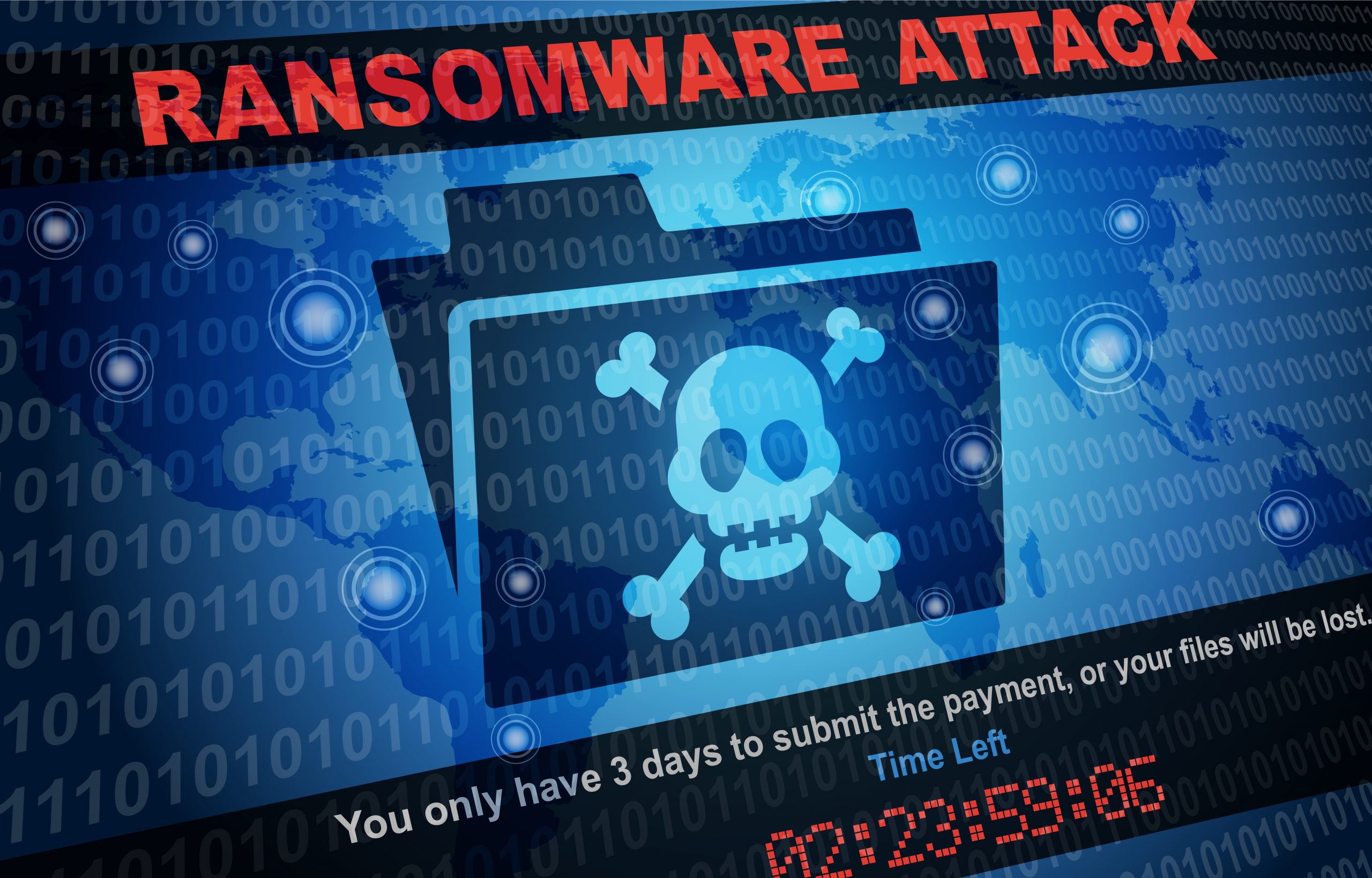

Schutz vor Ransomware

In fünf Phasen gegen Hacker

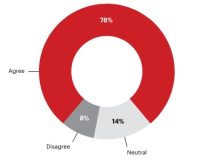

Angriffe mit Ransomware sind weit verbreitet und laut einer TÜV-Rheinland-Umfrage sehen sich rund 30 Prozent der darin Befragten Sicherheitsexperten nicht ausreichend gegen eine solche Attacke gerüstet.

(Bild: ©arrow/stock.adobe.com / TÜV Rheinland)

Mithilfe von Ransomware können Hacker IT-Systeme von Unternehmen blockieren. Wie aus einer aktuellen Civey-Umfrage im Auftrag des TÜV Rheinland hervorgeht, sind Unternehmen in Deutschland auf solche Cyberangriffe nicht ausreichend vorbereitet. Auf die Frage, ob ihr Unternehmen ausreichend gegen Ransomware-Angriffe geschützt sei, antworteten 28,9 Prozent der 1.000 befragten IT-Sicherheitsexperten mit nein oder eher nein. Auf der anderen Seite antwortete mehr die Hälfte (54,5 Prozent) mit ja oder eher ja. “Ein Unternehmen erfolgreich gegen größere Schäden eines Ransomware-Angriffs zu schützen, ist eine komplexe Angelegenheit. Hier ist ein aufeinander abgestimmtes Maßnahmenbündel erforderlich”, sagt Benedikt Westermann, Experte für Cybersecurity-Testing bei TÜV Rheinland.

Fünf Phasen für den Schutz

Wirksamer Schutz gegen Ransomware könne gelingen, wenn die fünf Phasen einer umfangreichen Cybersecurity-Strategie umgesetzt würden, so die Spezialisten des TÜV Rheinland: Identify, Protect, Detect, Respond und Recover. In der Identify-Phase wird eine Risikoanalyse durchgeführt und entsprechende Maßnahmen zur eindeutigen Identifizierung von Risiken werden ergriffen. Dazu gehört auch eine Analyse der Prozesse und des Wertes von Informationen im Unternehmen. In der Protect-Phase werden Maßnahmen zum Schutz umgesetzt. Darüber hinaus geht die Endpoint-Response, die ein Schadprogramm erkennt, abwehrt oder einen Incident-Respond-Prozess in Gang setzt. Abschließend enthält die Recover-Phase die Umsetzung von Backup-Lösungen mit passenden Wiederherstellungsplänen, um drohenden Datenverlusten entgegenzuwirken. Dabei kommen auch Notfallpläne ins Spiel, die unter anderem eine Krisenkommunikation beinhalten. In der Phase eines Angriffs ist es entscheidend, erforderliche Stellen, wie etwa Behörden oder Geschäftspartner, zeitnah und angemessen zu informieren. Im Fokus der Hacker seien aber nicht nur große Konzerne, so die TÜV-Spezialisten. “Kein Unternehmen ist zu klein oder zu unbedeutend, um vor einem Hackerangriff sicherheitshalber geschützt zu sein”, betont Westermann.

Das könnte Sie auch interessieren

Vom 22. bis zum 26. April wird Hannover zum Schaufenster für die Industrie. Neben künstlicher Intelligenz sollen insbesondere Produkte und Services für eine nachhaltigere Industrie im Fokus stehen.‣ weiterlesen

Eine Umfrage von Hewlett Packard Enterprise (HPE) unter 400 Führungskräften in Industrie-Unternehmen in Deutschland zeigt, dass zwei Drittel der Befragten den Data Act als Chance wahrnehmen. Der Data Act stieß unter anderem bei Branchenverbänden auf Kritik.‣ weiterlesen

Carbon Management-Technologien stehen im Fokus, um CO2-Emissionen zu reduzieren und zu managen. Die Rolle des Maschinenbaus und mögliche Entwicklungspfade betrachtet eine neue Studie des VDMA Competence Center Future Business.‣ weiterlesen

Deutsche Unternehmen nehmen eine zunehmende Bedrohung durch Cyber-Angriffe wahr. Das zeigt eine aktuelle Umfrage vom Markt- und Meinungsforschungsinstitut YouGov im Auftrag von 1&1 Versatel, an der mehr als 1.000 Unternehmensentscheider teilnahmen.‣ weiterlesen

Hohe Geschwindigkeit und hohe Erkennungsraten sind die Anforderungen an die Qualitätskontrolle in der Verpackungsbranche. Wie diese Anforderungen erreicht werden können, zeigt das Unternehmen Inndeo mit einem Automatisierungssystem auf Basis von industrieller Bildverarbeitung und Deep Learning.‣ weiterlesen

Laut einer Studie der Unternehmensberatung Bain & Company könnten Unternehmen ihre Produktivität durch digitale Tools, Industrie 4.0-Technologien und Nachhaltigkeitsmaßnahmen steigern. Deren Implementierung von folgt oft jedoch keiner konzertierten Strategie.‣ weiterlesen

Jeder zweite Betrieb investiert laut einer Betriebsräte-Befragung der IG Metall zu wenig am Standort. Demnach verfügen rund 48 Prozent der Unternehmen über eine Transformationsstrategie. Zudem sehen die Betriebsräte ein erhöhtes Risiko für Verlagerungen.‣ weiterlesen

Ziel des neuen VDMA-Forums Manufacturing-X ist es, der zunehmenden Bedeutung von Datenräumen als Basis für neue, digitale Geschäftsmodelle Rechnung zu tragen. Wie der Verband mitteilt, soll das Forum auf dem aufbauen, was in der letzten Dekade durch das VDMA-Forum Industrie 4.0 erarbeitet wurde. ‣ weiterlesen

Ob es sich lohnt, ältere Maschinen mit neuen Sensoren auszustatten, ist oft nicht klar. Im Projekt 'DiReProFit' wollen Forschende dieses Problem mit künstlicher Intelligenz zu lösen.‣ weiterlesen

Wie kann eine Maschine lernen, sich in unserer Lebenswelt visuell zu orientieren? Mit dieser Frage setzen sich die Wissenschaftler am Deutschen Forschungsinstitut für Künstliche Intelligenz (DFKI) aktuell auseinander – und entwickeln Lösungen.‣ weiterlesen

Die seit 2020 geltende staatliche Forschungszulage etabliert sich im deutschen Maschinen- und Anlagenbau mehr und mehr als Instrument der Forschungsförderung. Ein wachsender Anteil der Unternehmen nutzt die Forschungszulage. Besonders geschätzt werden die verbesserten Finanzierungsmöglichkeiten sowie der erleichterte Zugang zur staatlichen Förderung von Forschung und Entwicklung (FuE).‣ weiterlesen