Sicherer Service im Maschinenpark

?ber Fernwartungszug?nge vermeiden Hersteller von Maschinen und Anlagen so manchen Stillstand beim Produzenten vor Ort oder verk?rzen ihn zumindest deutlich. F?r die Betreiber ist das nat?rlich g?nstig. Weniger g?nstig ist es f?r sie, wenn bei heterogenen Maschinenparks immer mehr verschiedene Fernwartungszug?nge verwaltet und abgesichert werden m?ssen. Die IT-Securityl?sung Secure Factory RAS von Zedas hilft dabei.

(Bild: ?Kobes/Fotolia.com)

Kaum ein Unternehmen verzichtet heute auf den Service f?r seine produzierenden Anlagen. Stillstand und Ausfall erzeugen rasch hohe Kosten. Hersteller, Lieferanten und Dienstleister bieten deswegen Remote Services an, um schnellen und kosteng?nstigen Support f?r ihre Anlagen bereitzustellen. Wenn ein Unternehmen viele verschiedene Maschinen und Anlagen betreibt, die jeweils eigene Dienste f?r den Fernzugriff mitbringen, k?nnen klare Vorgaben oder eine zentrale L?sung dabei helfen, den ?berblick ?ber die Anlage zu behalten. Denn die zunehmende Vernetzung der Anlagen untereinander ?ffnet T?r und Tor f?r den m?glichen Querzugriff zwischen den Anlagen und ihren Steuerungen. ?ber Firewalls abgeschottete Sicherheitszonen sollen das unterbinden. Hier ist die Herausforderung, alle Firewall-Regeln korrekt und aktuell zu halten. In der Praxis geht Funktion oft vor Sicherheit. Nicht wenige Firewalls verbrauchen lediglich Strom, weil ihre Regelwerke deaktiviert wurden. Selbst wenn sie funktionieren: Ist mit Firewall und Virtual Private Network f?r externe Servicedienstleister schon das gew?nschte Ma? an IT-Sicherheit erreicht?

Externe Kr?fte im Blick behalten

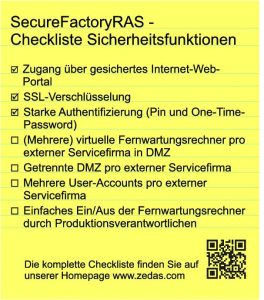

Digitalisierung, Vernetzung und der Einsatz verschiedener Systemlieferanten innerhalb der Ausr?stung von Produktionsumgebungen stellen Betreiber zudem vor die Herausforderung, die Servicearbeiten von externen Kr?ften zu regulieren, zu kontrollieren und nachzuweisen. Um Unternehmen dabei zu helfen, die Verwaltung von Fernzugriffen und externen Servicekr?ften zu lenken, hat die Zedas GmbH eine Remote Service-L?sung entwickelt. Secure Factory RAS soll Schutz auf mehreren Ebenen bieten. Neben den ?blichen Ma?nahmen zur Absicherung von Netzwerkzug?ngen mittels Authentifizierung mit PIN und Einmal-Passwort und f?r die Netzwerksicherheit (Zertifikate, Verschl?sselung, Firewall, Sicherheitszonen) werden auch die Fernwartungsinstrumente abgesichert. Das betrifft neben den Fernwartungsrechnern auch die verwendeten Softwareanwendungen. Zudem l?sst sich die Organisation der Zugriffssteuerung und -protokollierung sch?tzen.

Telefonische Anmeldung erforderlich

Die L?sung stellt f?r jeden externen Service-Dienstleister in einer dedizierten Sicherheitszone einen virtuellen Fernwartungsrechner bereit. Dieser ist im Grundzustand ausgeschaltet. Selbst mit erfolgreichem Netzzugang nach Authentifizierung sind die in den Firewall-Regeln freigeschalteten Zielsysteme nicht erreichbar. Damit kann technisch erzwungen werden, dass sich externe Dienstleister vor Beginn des Fernzugriffs (telefonisch) anmelden m?ssen. In einer App kann etwa ein Schichtleiter zun?chst Informationen zum gew?nschten Fernzugriff erfassen und jeden einzelnen Fernwartungsrechner per Knopfdruck starten und stoppen. Zudem hat er einen ?berblick ?ber alle inaktiven und aktiven Fernwartungsrechner. Aktuelle Sessions auf den Fernwartungsrechnern lassen sich per Mausklick spiegeln, sodass ein Vier-Augen-Prinzip beim Fernzugriff m?glich ist. Nach dem Start eines Fernwartungsrechners ist dessen Desktop-Oberfl?che bis auf einen Beenden-Button leer. Bei der Erfassung des Fernzugriffswunsches wird die Anlage beziehungsweise das Zielsystem abgefragt, worauf der Zugriff erfolgen soll. Der Schichtleiter aktiviert per Klick die zugeh?rige Serviceanwendung auf dem Desktop des externen Service-Partners.

Das könnte Sie auch interessieren

2023 blockierte Trend Micro mehr als 161 Milliarden Cyberbedrohungen weltweit - 10 Prozent mehr als im Jahr zuvor und fast 107 Milliarden mehr als noch vor fünf Jahren. Der Security-Spezialist berichtet zudem davon, dass Cyberkriminelle gezieltere Attacken setzen. Auch Cloud-Umgebungen rücken zunehmend in den Fokus.‣ weiterlesen

Einst voneinander getrennt, wachsen IT und OT immer mehr zusammen. Ein gefundenes Fressen für Cyberkriminelle, denn Angriffsflächen wachsen. Um Tür und Tor für Hacker zu schließen, müssen Sicherheitskonzepte auf den Prüfstand gestellt werden, ohne in typische Stolperfallen zu treten.‣ weiterlesen

Laut einem Report des IT-Security-Spezialisten Claroty sind die in der zweiten Jahreshälfte 2022 bekannt gewordenen Schwachstellen in cyber-physischen Systemen nach dem Höchststand im zweiten Halbjahr 2021 um 14 Prozent zurückgegangen. Gleichzeitig haben die von internen Forschungs- und Produktsicherheitsteams entdeckten Schwachstellen im gleichen Zeitraum um 80 Prozent zugenommen.‣ weiterlesen

Cyberattacken gelten als Bedrohung Nummer 1 für Unternehmen. Umso wichtiger ist es, auf mögliche Vorfälle vorbereitet zu sein. Dadurch kann im Ernstfall der Umgang mit der Krise leichter fallen. Welche Punkte es dabei zu beachten gilt, beleuchten Johannes Fischer und Joshija Kelzenberg von Crunchtime Communications.‣ weiterlesen

Künstliche Intelligenz soll zu mehr Cybersicherheit beitragen - so ist etwa maschinelles Lernen Bestandteil vieler gängiger Security-Software-Lösungen. Die Technologie steht jedoch nicht nur der abwehrenden Seite zur Verfügung. Und auch Deep Learning als Methode des maschinellen Lernens ist oft intransparent. Verbessert KI also die Cybersicherheit?‣ weiterlesen

Nach den großen Ransomware-Wellen und den weitreichenden Veränderungen in den IT-Landschaften durch die COVID19-Pandemie führen nun auch die geopolitischen Folgen des Ukraine-Kriegs dazu, dass viele Organisationen erneut Anpassungen an ihrer Cyberverteidigung vornehmen müssen. Den geplanten Maßnahmen zur Optimierung der Security-Landschaft stehen allerdings zahlreiche gewichtige Herausforderungen entgegen, denen Unternehmen dringend Aufmerksamkeit widmen müssen.‣ weiterlesen

Sind Fertigungsunternehmen von Ransomware-Angriffen betroffen, zahlen sie im Vergleich zu anderen Branchen seltener Lösegeld. Wenn sie jedoch zahlen, liegen die Beträge laut einer Untersuchung des Security-Spezialisten Sophos deutlich höher als in anderen Branchen.‣ weiterlesen

Etwa jedes zweite Unternehmen hat laut einer Bitkom-Befragung einen Notfallplan im Falle eines Cyberangriffs. Dabei bereiten sich größere Unternehmen oft besser vor als kleinere.‣ weiterlesen

Mehr Netzwerkausfälle und längere Wiederherstellungszeit: Davon berichten CIOs und Netzwerktechniker in einer Befragung des Netzwerkspezialisten Opengear. Demnach liegt die durchschnittliche Downtime um 2 Stunden höher als 2020.‣ weiterlesen

Laut einer von Varonis Systems in Auftrag gegebenen Forrester-Studie, verzeichneten fast alle Sicherheitsverantwortlichen (96 Prozent) innerhalb der letzten 24 Monate einen Anstieg der Cloud-Nutzung in ihren Unternehmen. Dies führt dazu, dass SaaS-Anwendungen zum am häufigsten genutzten Speicherort werden. Für die Sicherheitsteams entstehen auf diese Weise immer größere Blind Spots.‣ weiterlesen

Mit dem neuen Projekt 'Open Cybersecurity Schema Framework' (OCSF) haben unterschiedliche IT-Unternehmen einen offenen Standard für Datenproduzenten und -konsumenten geschaffen, der die Nutzung und den Austausch von sicheren Unternehmensdaten vereinfachen und erleichtern soll.‣ weiterlesen