Sicheres Benutzerkonto

- • ? Ohne eine vorausgehende, umfassende Planung sind Sicherheitslösungen ressourcen- und kostenintensiv. Vor allem haben sich selbstentwickelte Lösungen vielfach als funktional unzureichend, schwierig zu implementieren und zeitaufwendig in der Wartung erwiesen.

- • ? Für Informationssicherheit, Betriebssicherheit und Risikomanagement ist die Beachtung zahlreicher unterschiedlicher Standards, Normen und Gesetze erforderlich.

- • ? Privilegierte Benutzerkonten für Software und Hardware benötigen eine umfassende Kontrolle, der Zugriff selbst sollte über zentrale Server erfolgen. Die Benutzerverwaltung sollte mit einer entsprechenden Lösung automatisiert und die Nutzung der Konten überwacht werden.

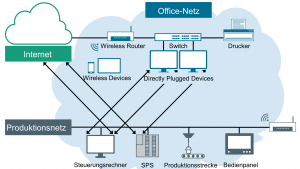

Unternehmen haben verschiedene Optionen, ihre Netzwerke und kritischen Anlagen zu schützen. Mit der entsprechenden Überwachung können sie internen und externen Benutzern sowie Anwendungen die passenden Zugriffsrechte geben, ohne Sicherheitsstandards zu verletzen. Auf dem Weg zu einem umfassenden Sicherheitskonzept für Prozesssteuerungssysteme empfehlen sich die drei folgenden Schritte. Erstens: Zunächst müssen Unternehmen alle Benutzer und Anwendungen sowie die damit verbundenen Zugangsdaten identifizieren, die einen Zugriff auf das ICS erlauben. Wichtig ist hierbei, nicht nur die Benutzerdaten von Personen zu erfassen, sondern auch alle Daten für Zugriffe, bei denen in eine Anwendung eingebettete Passwörter oder lokal gespeicherte SSH-Schlüssel genutzt werden. Hierdurch entsteht ein Katalog aus ICS-Benutzerkonten. Zweitens: Aus diesem Katalog sollten alle nicht mehr benötigten Benutzerkonten entfernt werden. Bereits damit kann das Risiko von Cyberattacken stark gesenkt werden. Anschließend sollten alle Daten sicher gespeichert werden, etwa in einem digitalen Tresor für das verschlüsselte Speichern von Zugangsdaten. Darüber hinaus ist es wichtig, zusätzliche Sicherungsmaßnahmen zu ergreifen, etwa eine Rotation der Benutzerdaten nach jedem Zugriff oder eine Multi-Faktor-Authentifizierung beim Öffnen des digitalen Tresors. Drittens: Unternehmen sollten eine Software einsetzen, die ein zentrales Monitoring aller privilegierten Aktivitäten unterstützt, das heißt, privilegierte Zugänge auch zum ICS-Netz sind nicht nur im Hinblick auf das ‘Wer’, sondern auch auf das ‘Was’ zu sichern und zu überwachen. Durch eine durchgängige Protokollierung von Admin-Sessions muss eine vollständige Transparenz über alle Vorgänge bei privilegierten Zugriffen gegeben sein. Mit diesen Maßnahmen erreichen Unternehmen ein hohes Sicherheitsniveau, das eine Vielzahl von Bedrohungen für Industrie-4.0-Systeme berücksichtigt. Durch den Einsatz von Lösungen, wie sie Cyberark im ‘Privileged Account Security’-Umfeld anbietet, können Unternehmen Bedrohungen kosteneffizient abwehren und die Compliance in Sachen IT-Sicherheit verbessern.

Das könnte Sie auch interessieren

2023 blockierte Trend Micro mehr als 161 Milliarden Cyberbedrohungen weltweit - 10 Prozent mehr als im Jahr zuvor und fast 107 Milliarden mehr als noch vor fünf Jahren. Der Security-Spezialist berichtet zudem davon, dass Cyberkriminelle gezieltere Attacken setzen. Auch Cloud-Umgebungen rücken zunehmend in den Fokus.‣ weiterlesen

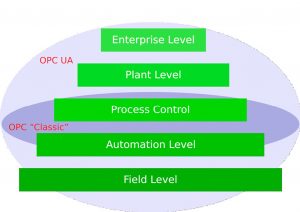

Einst voneinander getrennt, wachsen IT und OT immer mehr zusammen. Ein gefundenes Fressen für Cyberkriminelle, denn Angriffsflächen wachsen. Um Tür und Tor für Hacker zu schließen, müssen Sicherheitskonzepte auf den Prüfstand gestellt werden, ohne in typische Stolperfallen zu treten.‣ weiterlesen

Laut einem Report des IT-Security-Spezialisten Claroty sind die in der zweiten Jahreshälfte 2022 bekannt gewordenen Schwachstellen in cyber-physischen Systemen nach dem Höchststand im zweiten Halbjahr 2021 um 14 Prozent zurückgegangen. Gleichzeitig haben die von internen Forschungs- und Produktsicherheitsteams entdeckten Schwachstellen im gleichen Zeitraum um 80 Prozent zugenommen.‣ weiterlesen

Cyberattacken gelten als Bedrohung Nummer 1 für Unternehmen. Umso wichtiger ist es, auf mögliche Vorfälle vorbereitet zu sein. Dadurch kann im Ernstfall der Umgang mit der Krise leichter fallen. Welche Punkte es dabei zu beachten gilt, beleuchten Johannes Fischer und Joshija Kelzenberg von Crunchtime Communications.‣ weiterlesen

Künstliche Intelligenz soll zu mehr Cybersicherheit beitragen - so ist etwa maschinelles Lernen Bestandteil vieler gängiger Security-Software-Lösungen. Die Technologie steht jedoch nicht nur der abwehrenden Seite zur Verfügung. Und auch Deep Learning als Methode des maschinellen Lernens ist oft intransparent. Verbessert KI also die Cybersicherheit?‣ weiterlesen

Nach den großen Ransomware-Wellen und den weitreichenden Veränderungen in den IT-Landschaften durch die COVID19-Pandemie führen nun auch die geopolitischen Folgen des Ukraine-Kriegs dazu, dass viele Organisationen erneut Anpassungen an ihrer Cyberverteidigung vornehmen müssen. Den geplanten Maßnahmen zur Optimierung der Security-Landschaft stehen allerdings zahlreiche gewichtige Herausforderungen entgegen, denen Unternehmen dringend Aufmerksamkeit widmen müssen.‣ weiterlesen

Sind Fertigungsunternehmen von Ransomware-Angriffen betroffen, zahlen sie im Vergleich zu anderen Branchen seltener Lösegeld. Wenn sie jedoch zahlen, liegen die Beträge laut einer Untersuchung des Security-Spezialisten Sophos deutlich höher als in anderen Branchen.‣ weiterlesen

Etwa jedes zweite Unternehmen hat laut einer Bitkom-Befragung einen Notfallplan im Falle eines Cyberangriffs. Dabei bereiten sich größere Unternehmen oft besser vor als kleinere.‣ weiterlesen

Mehr Netzwerkausfälle und längere Wiederherstellungszeit: Davon berichten CIOs und Netzwerktechniker in einer Befragung des Netzwerkspezialisten Opengear. Demnach liegt die durchschnittliche Downtime um 2 Stunden höher als 2020.‣ weiterlesen

Laut einer von Varonis Systems in Auftrag gegebenen Forrester-Studie, verzeichneten fast alle Sicherheitsverantwortlichen (96 Prozent) innerhalb der letzten 24 Monate einen Anstieg der Cloud-Nutzung in ihren Unternehmen. Dies führt dazu, dass SaaS-Anwendungen zum am häufigsten genutzten Speicherort werden. Für die Sicherheitsteams entstehen auf diese Weise immer größere Blind Spots.‣ weiterlesen

Mit dem neuen Projekt 'Open Cybersecurity Schema Framework' (OCSF) haben unterschiedliche IT-Unternehmen einen offenen Standard für Datenproduzenten und -konsumenten geschaffen, der die Nutzung und den Austausch von sicheren Unternehmensdaten vereinfachen und erleichtern soll.‣ weiterlesen