Verwundbare Stellen schützen

Industrielle Umgebungen werden oftmals als sicher angesehen, weil sie entweder keine Verbindung zum Internet aufweisen (Air-Gap-Ansatz) oder es sich um geschlossene Systeme handelt. Allerdings weisen immer mehr Anlagen im Zeitalter der Industrie 4.0 Verbindungen zum Internet auf – mit einer rasanten Entwicklung hin zur Automation und der Tendenz, verschiedene Teile des industriellen Systems in die Cloud auszulagern. Die Folge: Die Cyberangriffsfläche auf industrielle Systeme steigt.

Die größten Schwachstellen

Industrielle Steuerungssysteme hatten bereits vor einigen Jahren durchschnittlich elf direkte Verbindungen zum Internet. Darunter fallen das Intranet, direkte Internetverbindungen, das WLAN und Einwahlmodems. Oft sind diese Verbindungen nicht einheitlich gesichert und ermöglichen so einen Zugang für Dritte, also auch für Cyberkriminelle. Diesen Weg nahm der Wurm ‘Slammer’ und griff kritische Infrastruktursysteme, Notdienste, die Flugüberwachung und Geldautomaten an. Über das Internet erreichte der Wurm die volle Scanrate in unter drei Minuten. Eine interne Umfrage bei einem Energiekonzern zeigte, dass sich viele Bereichsleiter nicht darüber im Klaren sind, dass ihre Steuerungssysteme mit dem Unternehmensnetzwerk verbunden sind. Kritische Infrastrukturen rücken immer mehr in den Fokus von Cyberkriminellen und damit auch Themen wie Scada- und Prozessleitsysteme. Exploits und zielgerichtete Würmer werden derzeit auf spezifische Anwendungen zugeschnitten. Hinzu kommt, dass handelsübliche Scada-Spezifikationen online zugänglich sind und so Hacker bei ihrer Arbeit unterstützen. Aber auch ohne Verbindung zur Außenwelt gibt es ernstzunehmende Angriffsvektoren, z.B. private USB-Geräte, die von Ingenieuren mit an den Arbeitsplatz gebracht werden. Auf diesem Weg soll beispielsweise Stuxnet in kritische Infrastruktursysteme des Irans eingeschleust worden sein. Einen weiteren Angriffsvektor stellen Partnerzugänge zu einer Anlage dar. Außerdem bergen Software und Hardware für industrielle Cybersicherheit selbst zahlreiche Schwachstellen, die für gezielte Angriffe ausgenutzt werden können. Diese Schwachstellen sind vor allem einem geringen Sicherheitsbewusstsein in der Industrie in den vergangenen Jahren geschuldet. Neben gezielten Angriffen birgt auch generische Schadsoftware, die auf die Infizierung von Büro- und Privatnetzwerken abzielt Gefahrenpotenzial und kann technische Prozesse innerhalb einer industriellen Anlage gefährden, weil viele industrielle Knotenpunkte, wie Ingenieursarbeitsplätze und HMI-Paneele auf Windows basieren.

Angriffe auf kritische Systeme

Die jüngsten Sicherheitsvorfälle beinhalteten beide Arten von Bedrohungen – ‘Blackenergy’ war ein gezielter Angriff, der mittels Spear Phising und hochentwickelter Schadsoftware durchgeführt wurde, um unter anderem Zugangsdaten zu industriellen Kontrollsystemen zu stehlen. Dadurch sollen im Dezember 2015 beziehungsweise Januar 2016 Teile des ukrainischen Stromnetzes abgeschaltet worden sein. Im April 2016 gab das deutsche AKW Gundremmingen bekannt, dass das eigene Netzwerk von einer Schadsoftware infiziert worden sei. Es handelte sich hierbei zwar um keine zielgerichtete Attacke, allerdings sorgte die Infektion für große Aufmerksamkeit. Für Kaspersky-Firmenchef Eugene Kaspersky kam der Vorfall nicht unbedingt überraschend. Bislang sind noch nicht viele solcher industrieller Cybervorfälle bekannt geworden, da viele Organisationen vor einer Bekanntmachung zurückschrecken. Diese Situation wandelt sich aber, da Regierungen auf der ganzen Welt verlangen, dass Vorfälle in kritischen Infrastrukturen und in der Industrie öffentlich gemacht werden. In Deutschland trat z.B. im Juli 2015 das ‘Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme’ in Kraft. Ziel des Gesetzes ist es, die Cybersicherheit von kritischen Infrastrukturen zu verbessern. Demnach müssen z.B. Betreiber von Kernkraftwerken oder Telekommunikationsanbieter ein Mindestmaß an IT-Sicherheit einhalten und Cybersicherheitsvorfälle beim BSI melden.

Das könnte Sie auch interessieren

2023 blockierte Trend Micro mehr als 161 Milliarden Cyberbedrohungen weltweit - 10 Prozent mehr als im Jahr zuvor und fast 107 Milliarden mehr als noch vor fünf Jahren. Der Security-Spezialist berichtet zudem davon, dass Cyberkriminelle gezieltere Attacken setzen. Auch Cloud-Umgebungen rücken zunehmend in den Fokus.‣ weiterlesen

Einst voneinander getrennt, wachsen IT und OT immer mehr zusammen. Ein gefundenes Fressen für Cyberkriminelle, denn Angriffsflächen wachsen. Um Tür und Tor für Hacker zu schließen, müssen Sicherheitskonzepte auf den Prüfstand gestellt werden, ohne in typische Stolperfallen zu treten.‣ weiterlesen

Laut einem Report des IT-Security-Spezialisten Claroty sind die in der zweiten Jahreshälfte 2022 bekannt gewordenen Schwachstellen in cyber-physischen Systemen nach dem Höchststand im zweiten Halbjahr 2021 um 14 Prozent zurückgegangen. Gleichzeitig haben die von internen Forschungs- und Produktsicherheitsteams entdeckten Schwachstellen im gleichen Zeitraum um 80 Prozent zugenommen.‣ weiterlesen

Cyberattacken gelten als Bedrohung Nummer 1 für Unternehmen. Umso wichtiger ist es, auf mögliche Vorfälle vorbereitet zu sein. Dadurch kann im Ernstfall der Umgang mit der Krise leichter fallen. Welche Punkte es dabei zu beachten gilt, beleuchten Johannes Fischer und Joshija Kelzenberg von Crunchtime Communications.‣ weiterlesen

Künstliche Intelligenz soll zu mehr Cybersicherheit beitragen - so ist etwa maschinelles Lernen Bestandteil vieler gängiger Security-Software-Lösungen. Die Technologie steht jedoch nicht nur der abwehrenden Seite zur Verfügung. Und auch Deep Learning als Methode des maschinellen Lernens ist oft intransparent. Verbessert KI also die Cybersicherheit?‣ weiterlesen

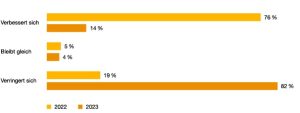

Nach den großen Ransomware-Wellen und den weitreichenden Veränderungen in den IT-Landschaften durch die COVID19-Pandemie führen nun auch die geopolitischen Folgen des Ukraine-Kriegs dazu, dass viele Organisationen erneut Anpassungen an ihrer Cyberverteidigung vornehmen müssen. Den geplanten Maßnahmen zur Optimierung der Security-Landschaft stehen allerdings zahlreiche gewichtige Herausforderungen entgegen, denen Unternehmen dringend Aufmerksamkeit widmen müssen.‣ weiterlesen

Sind Fertigungsunternehmen von Ransomware-Angriffen betroffen, zahlen sie im Vergleich zu anderen Branchen seltener Lösegeld. Wenn sie jedoch zahlen, liegen die Beträge laut einer Untersuchung des Security-Spezialisten Sophos deutlich höher als in anderen Branchen.‣ weiterlesen

Etwa jedes zweite Unternehmen hat laut einer Bitkom-Befragung einen Notfallplan im Falle eines Cyberangriffs. Dabei bereiten sich größere Unternehmen oft besser vor als kleinere.‣ weiterlesen

Mehr Netzwerkausfälle und längere Wiederherstellungszeit: Davon berichten CIOs und Netzwerktechniker in einer Befragung des Netzwerkspezialisten Opengear. Demnach liegt die durchschnittliche Downtime um 2 Stunden höher als 2020.‣ weiterlesen

Laut einer von Varonis Systems in Auftrag gegebenen Forrester-Studie, verzeichneten fast alle Sicherheitsverantwortlichen (96 Prozent) innerhalb der letzten 24 Monate einen Anstieg der Cloud-Nutzung in ihren Unternehmen. Dies führt dazu, dass SaaS-Anwendungen zum am häufigsten genutzten Speicherort werden. Für die Sicherheitsteams entstehen auf diese Weise immer größere Blind Spots.‣ weiterlesen

Mit dem neuen Projekt 'Open Cybersecurity Schema Framework' (OCSF) haben unterschiedliche IT-Unternehmen einen offenen Standard für Datenproduzenten und -konsumenten geschaffen, der die Nutzung und den Austausch von sicheren Unternehmensdaten vereinfachen und erleichtern soll.‣ weiterlesen