Schäden durch Ransomware und Hackerangriffe nehmen zu

Cyberangreifer passen sich

der neuen Arbeitsrealität an

Laut des Cyber Threatscape Reports von Accenture setzen Cyberangreifer weltweit gezielt neue Open-Source-Tools ein, um Opfer durch Erpressung zur Zahlung von Lösegeld zu bewegen. Dafür nutzen sie unter anderem die E-Mail-Systeme von Unternehmen aktiv aus.

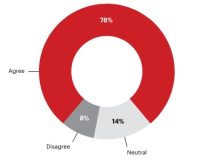

In einer jährlich erscheinenden Studie analysiert Accenture die Taktiken, Techniken und Verfahren der erfolgreichsten Cyberangreifer und prognostiziert, wie sich Cybervorfälle im Laufe des kommenden Jahres entwickeln können. “Covid-19 hat nicht nur unsere Art zu Leben und Arbeiten verändert, sondern auch die Taktiken von Cyberkriminellen, die für ihre Angriffe nun neue Schwachstellen ausnutzen. Diese Schwachstellen haben sich teilweise erst durch die pandemiebedingten Veränderungen offenbart”, sagt Thomas Schumacher, Leiter Security bei Accenture in Deutschland, Österreich und der Schweiz. Unternehmen müssten damit rechnen, dass Cyberangriffe in Zukunft deutlich zunehmen werden, so Schumacher weiter. Vor diesem Hintergrund sollten Unternehmen daran arbeiten, die richtigen Kontrollmechanismen bezogen auf die veränderte Arbeitsrealität einzurichten und zuverlässige Informationen über Cyberbedrohungen einzuholen und zu nutzen, um die komplexeren Bedrohungen frühzeitig erkennen, abwehren oder bekämpfen zu können.

Im Auftrag von Regierungen

Die CTI-Analysten von Accenture haben im Jahr 2020 organisierte kriminelle Gruppen beobachtet, die mutmaßlich im Auftrag einzelner Regierungen operieren. Sie kombinieren Standard-IT-Tools aus der bestehenden Zielumgebung der Angriffsopfer, wie Anwendungen, Systeme und Funktionen und setzen diese für gezielte Angriffe ein. Die Cyberattacken werden dabei über gemeinsam genutzte Serverinfrastruktur, öffentlichen Exploit-Code und Open-Source-Penetrationstests durchgeführt. Dieses Vorgehen hilft auch dabei, die eigenen Spuren zu verwischen. Die Experten konnten so z.B. die Muster und Aktivitäten der im Iran ansässigen Hackergruppe Sourface (auch bekannt als Chafer oder Remix Kitten) aufdecken. Die Gruppe ist seit mindestens 2014 aktiv. Sie ist bekannt für ihre Cyberangriffe auf die Öl- und Gas-, Kommunikations- und Transportindustrie sowie andere Branchen in den USA, Israel, Europa, Saudi-Arabien, Australien und weiteren Regionen. Die Experten haben festgestellt, dass die Gruppe legale Windows-Funktionen und frei verfügbare Tools wie Mimikatz zum Auslesen von Anmeldeinformationen verwendet. Diese Technik wird zum Diebstahl von Authentifizierungsdaten wie Benutzernamen und Passwörtern genutzt. Angreifer haben dadurch die Möglichkeit, Befugnisse und Zugriffsrechte zu übernehmen oder sich im Tarnmodus im Netzwerk zu bewegen, um andere Systeme und Konten zu kompromittieren. Der Studie zufolge ist es sehr wahrscheinlich, dass professionelle Angreifer auch im kommenden Jahr offene Flanken in Standard-Tools für ihre Angriffe nutzen werden. Die Vorteile liegen aus Sicht der Cyberkriminellen auf der Hand: Sie sind einfach zu bedienen, effektiv und kosteneffizient. Die Ergebnisse der Studie zeigen außerdem, wie eine Hackergruppe auf aggressive Weise Systeme angreift, die Microsoft Exchange und Outlook Web Access unterstützen. Die infiltrierten Systeme werden missbraucht, um illegalen Datenverkehr zu verstecken, Befehle weiterzuleiten, E-Mails zu kompromittieren, Daten zu stehlen oder Zugangsdaten für Spionagezwecke zu sammeln. Die von Russland aus operierende Gruppe, die als Belugasturgeon (auch bekannt als Turla oder Snake) bezeichnet wird, ist seit mehr als zehn Jahren aktiv und wird mit zahlreichen Cyberangriffen in Verbindung gebracht, die sich gegen Regierungsbehörden, außenpolitische Forschungsunternehmen und Think Tanks richten.

Lukratives Geschäftsmodell

Ransomware hat sich zu einem lukrativen Geschäftsmodell für Cyberkriminelle entwickelt. Indem sie damit drohen, gestohlene Daten öffentlich freizugeben oder zu verkaufen, üben Cyberkriminelle Druck auf Opfer von Ransomware-Attacken aus. Die Täter hinter solchen Programmen sind bekannt für ihre Vorgehensweise, die für sie immer noch große Gewinne abwirft. Die Studienautoren gehen davon aus, dass der Erfolg solcher Hack-and-Leak-Erpressungsmethoden weitere Nachahmer motivieren und in den kommenden Monaten einen regelrechten Trend auslösen könnte. Darauf weisen nicht zuletzt weitere Rekrutierungskampagnen in Dark-Web-Foren hin.

Das könnte Sie auch interessieren

Vom 22. bis zum 26. April wird Hannover zum Schaufenster für die Industrie. Neben künstlicher Intelligenz sollen insbesondere Produkte und Services für eine nachhaltigere Industrie im Fokus stehen.‣ weiterlesen

Eine Umfrage von Hewlett Packard Enterprise (HPE) unter 400 Führungskräften in Industrie-Unternehmen in Deutschland zeigt, dass zwei Drittel der Befragten den Data Act als Chance wahrnehmen. Der Data Act stieß unter anderem bei Branchenverbänden auf Kritik.‣ weiterlesen

Carbon Management-Technologien stehen im Fokus, um CO2-Emissionen zu reduzieren und zu managen. Die Rolle des Maschinenbaus und mögliche Entwicklungspfade betrachtet eine neue Studie des VDMA Competence Center Future Business.‣ weiterlesen

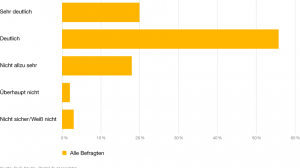

Deutsche Unternehmen nehmen eine zunehmende Bedrohung durch Cyber-Angriffe wahr. Das zeigt eine aktuelle Umfrage vom Markt- und Meinungsforschungsinstitut YouGov im Auftrag von 1&1 Versatel, an der mehr als 1.000 Unternehmensentscheider teilnahmen.‣ weiterlesen

Hohe Geschwindigkeit und hohe Erkennungsraten sind die Anforderungen an die Qualitätskontrolle in der Verpackungsbranche. Wie diese Anforderungen erreicht werden können, zeigt das Unternehmen Inndeo mit einem Automatisierungssystem auf Basis von industrieller Bildverarbeitung und Deep Learning.‣ weiterlesen

Laut einer Studie der Unternehmensberatung Bain & Company könnten Unternehmen ihre Produktivität durch digitale Tools, Industrie 4.0-Technologien und Nachhaltigkeitsmaßnahmen steigern. Deren Implementierung von folgt oft jedoch keiner konzertierten Strategie.‣ weiterlesen

Jeder zweite Betrieb investiert laut einer Betriebsräte-Befragung der IG Metall zu wenig am Standort. Demnach verfügen rund 48 Prozent der Unternehmen über eine Transformationsstrategie. Zudem sehen die Betriebsräte ein erhöhtes Risiko für Verlagerungen.‣ weiterlesen

Ziel des neuen VDMA-Forums Manufacturing-X ist es, der zunehmenden Bedeutung von Datenräumen als Basis für neue, digitale Geschäftsmodelle Rechnung zu tragen. Wie der Verband mitteilt, soll das Forum auf dem aufbauen, was in der letzten Dekade durch das VDMA-Forum Industrie 4.0 erarbeitet wurde. ‣ weiterlesen

Ob es sich lohnt, ältere Maschinen mit neuen Sensoren auszustatten, ist oft nicht klar. Im Projekt 'DiReProFit' wollen Forschende dieses Problem mit künstlicher Intelligenz zu lösen.‣ weiterlesen

Wie kann eine Maschine lernen, sich in unserer Lebenswelt visuell zu orientieren? Mit dieser Frage setzen sich die Wissenschaftler am Deutschen Forschungsinstitut für Künstliche Intelligenz (DFKI) aktuell auseinander – und entwickeln Lösungen.‣ weiterlesen

Die seit 2020 geltende staatliche Forschungszulage etabliert sich im deutschen Maschinen- und Anlagenbau mehr und mehr als Instrument der Forschungsförderung. Ein wachsender Anteil der Unternehmen nutzt die Forschungszulage. Besonders geschätzt werden die verbesserten Finanzierungsmöglichkeiten sowie der erleichterte Zugang zur staatlichen Förderung von Forschung und Entwicklung (FuE).‣ weiterlesen