Sicherheit in alten Anlagen

Aktuelle Entwicklungen

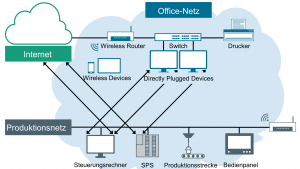

Gewiss lassen sich auch bei neu entwickelten Anlagen die oben beschriebenen Maßnahmen zur Sicherung anwenden. Jedoch bietet sich im Gegensatz dazu oft die Möglichkeit, Security direkt bei der Entwicklung einfließen zu lassen. Man ist also nicht mehr darauf angewiesen, Lücken durch vor- oder nachgeschaltete Werkzeuge zu adressieren. Vielmehr werden Security-Funktionen von vorne herein im Rahmen der Entwicklung eingebunden. Viele Technologien, die den Schutz von Office-IT oder Endanwender-IT (inklusive mobiler Geräte) sicherstellen, haben auch durchaus ihre Berechtigung im Anlagenumfeld. Man muss an dieser Stelle aber sehr deutlich zwischen Technologie und Produkten unterscheiden. Nur weil eine Endpoint-Security-Lösung für die Office-IT die Funktionalität ‘Firewall’ anbietet, heißt das noch lange nicht, dass es sinnvoll ist, diese Lösung eins zu eins auf Industriekomponenten zu installieren – sofern das überhaupt möglich ist. Immerhin trifft man in solchen Fällen in den seltensten Fällen auf den normalen Windows-PC. Wahrscheinlicher sind beispielsweise Embedded-Plattformen auf ARM-Basis mit einem Linux-Derivat. Aber auch andere Prozessor-Architekturen oder RTOS, wie VxWorks oder FreeRTOS, sind weit verbreitet. Aufgrund der allgemeinen Zunahme von Prozessorleistung sind heute auch performante Systeme, wie 4-Kern ARM CPU, 2 GB RAM und 32 GB Flash, an Stellen zu finden, an denen früher eher kleine Mikrocontroller eingesetzt wurden. Dank des Wegfalls der Ressourcenlimitierung eröffnen sich daher ganz neue Möglichkeiten für die Integration von anderen Funktionen, wie eben Security. Entwickler von Komponenten sollten in die Lage versetzt werden, sich aus einem Pool an Technologien zu bedienen und genau die Mischung zu integrieren, die für das jeweilige System Sinn macht. Ein anderer Aspekt solcher integrierten Lösungen ist das Management. Aus dem Office-IT-Bereich ist man inzwischen gewöhnt, dass sich alles über die mitgelieferte Management-Lösung zentral verwalten lässt. Werden hingegen Security-Funktionen direkt integriert, ist die zentrale Verwaltung nicht mehr so einfach wie es auf den ersten Blick scheinen mag. Allein die Frage, wer denn die Verwaltung übernimmt, spaltet schon die Gemüter. Als Anbieter solcher Technologien ist man also gut beraten, den späteren Integrator/Entwickler nicht zu sehr einzuschränken. Eine pragmatische und häufig genutzte Lösung ist die Aufteilung zwischen Technologie- und Verwaltungs-APIs auf der einen und Management-Lösungen auf der anderen Seite. Damit hat man die freie Auswahl, ob man das Gesamtpaket inklusive Management nutzen möchte, oder aber die Verwaltung selbst oder mit anderen Mitteln übernimmt.

Die Sprache der Industrie verstehen

So schön es auch sein mag, auf der grünen Wiese anzufangen und Security gleich beim Produktdesign und der Entwicklung einfließen zu lassen – in den nächsten Jahren müssen wir uns auch Gedanken um die Absicherung von Alt-Anlagen machen. Abhängig von der Angriffsoberfläche (also beispielsweise Netz oder kein Netz) gibt es dazu bewährte Technologien und Lösungen zur Risikominimierung. Das im IT-Umfeld gerne genutzte ‘Angst-Marketing’ ist an dieser Stelle jedoch absolut kontraproduktiv. Während im Office-IT-Umfeld Security um jeden Preis als einzige Lösung gesehen wird, kommen im Industriekontext andere Anforderungen ins Spiel. Die Office-IT ist also gut beraten, sich diese Anforderungen, Technologien aber auch Normen gut anzusehen. Dies sorgt erstens für ein besseres Verständnis dafür, was wirklich sinnvoll ist. Zweitens hilft die Beschäftigung mit dem Thema auch dabei, die Zusammenhänge und die ‘Sprache der Industrie’ besser zu verstehen. Was hilft es, wenn OT und IT aufeinandertreffen und dieselben Schutzmechanismen meinen, aber verschiedene Begrifflichkeiten dafür verwenden? Abschließend ist festzuhalten, dass es die Aufgabe der IT ist, sich mit den Anforderungen der Industrie zu beschäftigen und das jeweilige Umfeld und die genutzte Sprache zu verstehen. Immerhin ist die IT in diesem Umfeld der Dienstleister, nicht der Auftraggeber. n @Kontakt Fachartikel: @Kontakt Fachartikel: @Kontakt Fachartikel:

Das könnte Sie auch interessieren

2023 blockierte Trend Micro mehr als 161 Milliarden Cyberbedrohungen weltweit - 10 Prozent mehr als im Jahr zuvor und fast 107 Milliarden mehr als noch vor fünf Jahren. Der Security-Spezialist berichtet zudem davon, dass Cyberkriminelle gezieltere Attacken setzen. Auch Cloud-Umgebungen rücken zunehmend in den Fokus.‣ weiterlesen

Einst voneinander getrennt, wachsen IT und OT immer mehr zusammen. Ein gefundenes Fressen für Cyberkriminelle, denn Angriffsflächen wachsen. Um Tür und Tor für Hacker zu schließen, müssen Sicherheitskonzepte auf den Prüfstand gestellt werden, ohne in typische Stolperfallen zu treten.‣ weiterlesen

Laut einem Report des IT-Security-Spezialisten Claroty sind die in der zweiten Jahreshälfte 2022 bekannt gewordenen Schwachstellen in cyber-physischen Systemen nach dem Höchststand im zweiten Halbjahr 2021 um 14 Prozent zurückgegangen. Gleichzeitig haben die von internen Forschungs- und Produktsicherheitsteams entdeckten Schwachstellen im gleichen Zeitraum um 80 Prozent zugenommen.‣ weiterlesen

Cyberattacken gelten als Bedrohung Nummer 1 für Unternehmen. Umso wichtiger ist es, auf mögliche Vorfälle vorbereitet zu sein. Dadurch kann im Ernstfall der Umgang mit der Krise leichter fallen. Welche Punkte es dabei zu beachten gilt, beleuchten Johannes Fischer und Joshija Kelzenberg von Crunchtime Communications.‣ weiterlesen

Künstliche Intelligenz soll zu mehr Cybersicherheit beitragen - so ist etwa maschinelles Lernen Bestandteil vieler gängiger Security-Software-Lösungen. Die Technologie steht jedoch nicht nur der abwehrenden Seite zur Verfügung. Und auch Deep Learning als Methode des maschinellen Lernens ist oft intransparent. Verbessert KI also die Cybersicherheit?‣ weiterlesen

Nach den großen Ransomware-Wellen und den weitreichenden Veränderungen in den IT-Landschaften durch die COVID19-Pandemie führen nun auch die geopolitischen Folgen des Ukraine-Kriegs dazu, dass viele Organisationen erneut Anpassungen an ihrer Cyberverteidigung vornehmen müssen. Den geplanten Maßnahmen zur Optimierung der Security-Landschaft stehen allerdings zahlreiche gewichtige Herausforderungen entgegen, denen Unternehmen dringend Aufmerksamkeit widmen müssen.‣ weiterlesen

Sind Fertigungsunternehmen von Ransomware-Angriffen betroffen, zahlen sie im Vergleich zu anderen Branchen seltener Lösegeld. Wenn sie jedoch zahlen, liegen die Beträge laut einer Untersuchung des Security-Spezialisten Sophos deutlich höher als in anderen Branchen.‣ weiterlesen

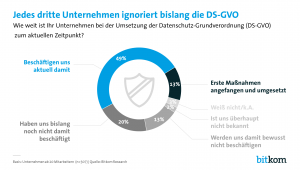

Etwa jedes zweite Unternehmen hat laut einer Bitkom-Befragung einen Notfallplan im Falle eines Cyberangriffs. Dabei bereiten sich größere Unternehmen oft besser vor als kleinere.‣ weiterlesen

Mehr Netzwerkausfälle und längere Wiederherstellungszeit: Davon berichten CIOs und Netzwerktechniker in einer Befragung des Netzwerkspezialisten Opengear. Demnach liegt die durchschnittliche Downtime um 2 Stunden höher als 2020.‣ weiterlesen

Laut einer von Varonis Systems in Auftrag gegebenen Forrester-Studie, verzeichneten fast alle Sicherheitsverantwortlichen (96 Prozent) innerhalb der letzten 24 Monate einen Anstieg der Cloud-Nutzung in ihren Unternehmen. Dies führt dazu, dass SaaS-Anwendungen zum am häufigsten genutzten Speicherort werden. Für die Sicherheitsteams entstehen auf diese Weise immer größere Blind Spots.‣ weiterlesen

Mit dem neuen Projekt 'Open Cybersecurity Schema Framework' (OCSF) haben unterschiedliche IT-Unternehmen einen offenen Standard für Datenproduzenten und -konsumenten geschaffen, der die Nutzung und den Austausch von sicheren Unternehmensdaten vereinfachen und erleichtern soll.‣ weiterlesen