Cybersicherheit

Smarte Lieferketten, Seewege und das IoT im Visier

Der TÜV Rheinland hat seine Cybersecurity Trends 2020 vorgestellt. Demnach könnten sich Cyberangriffe zunehmend auf persönliche Sicherheit sowie die Stabilität der Gesellschaft auswirken. Auch smarte Lieferketten stehen dabei im Visier.

Bild: ©knssr/stock.adobe.com

Der TÜV Rheinland hält die Entwicklungen im Bereich Cybersecurity in seinem neuen Trendreport für bedenklich: Mit der Anzahl der smarten Geräte erhöhen sich die Angriffsmöglichkeiten, der unkontrollierte Zugriff auf personenbezogene Daten untergräbt das Vertrauen in die digitalisierte Gesellschaft und die Logistikbranche sowie Individualverkehr geraten zunehmend ins Visier von Cyberkriminellen. Dazu haben Experten des TÜV Rheinland ihre Cybersecurity Trends für 2020 veröffentlicht. „Besonders schwer wiegt aus unserer Sicht, dass sich Cyberkriminalität zunehmend auf unsere persönliche Sicherheit und die Stabilität der Gesellschaft insgesamt auswirkt“, erklärt Dirk Fenske, Geschäftsführer im Geschäftsfeld Cybersecurity & Functional Safety bei TÜV Rheinland. „Das liegt unter anderem daran, dass digitale Systeme in immer mehr Bereiche unseres täglichen Lebens Einzug halten. Die Digitalisierung bietet viele Vorteile – wichtig ist aber, dass diese Systeme und damit die Menschen vor Angriffen sicher sind.“

Sieben Entwicklungen

Die Experten haben sieben Entwicklungen identifiziert – von Angriffen auf smarte Lieferketten über Gefahren für Medizingeräte bis zu Schwachstellen in Echtzeitbetriebssystemen. Dazu wurden die Einschätzungen der eigenen Fachleute für Cybersecurity weltweit einbezogen.

Angriffe auf smarte Lieferketten

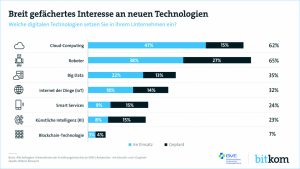

Smarte Lieferketten nutzen das Internet der Dinge, Robotik und Big-Data-Management und sind sowohl innerhalb eines Unternehmens als auch mit Zulieferern vernetzt. Sie stellen zunehmend die Lagerhaltung virtuell dar; das Lager ist damit nicht mehr nur ein physisch vorhandenes Gebäude, sondern jeder Ort, an dem sich ein Produkt oder seine Komponenten zu einem beliebigen Zeitpunkt befinden können. Es wird prognostiziert, dass Cyberkriminelle, die smarte Lieferketten ins Visier nehmen, diese ‘dumm‘ machen könnten. Ein Szenario besteht beispielsweise darin, dass Angreifer Informationen zu Lagerstätten manipulieren könnten und Komponenten somit nicht an dem Ort sind an denen man sie vermutet.

Auch Fahrzeuge und die Verkehrsinfrastruktur werden zunehmend miteinander verknüpft. Dies soll Fahrern mehr Flexibilität und Funktionen, potenziell mehr Verkehrssicherheit bringen und scheint angesichts der Entwicklung selbstfahrender Fahrzeuge unvermeidlich. Die TÜV-Experten sehen jedoch einen Nachteil, die zunehmende Anzahl von Schwachstellen, die Angreifer ausnutzen könnten. Breit angelegte Cyberangriffe könnten nicht nur die Sicherheit einzelner Verkehrsteilnehmer beeinträchtigen, sondern auch zu weitreichenden Störungen des Verkehrs und der Sicherheit in Städten führen.

Bedrohung für die Schifffahrt

Für die Schifffahrt prognostiziert TÜV Rheinland ebenfalls ein Bedrohungsszenario. Im Jahr 2017 wurden Waren mit einem geschätzten Gewicht von rund 10,7Mrd.t über den Seeweg transportiert. Es wird erwartet, dass der Handel weiter zunehmen wird — trotz aktueller geopolitischer und handelspolitischer Spannungen. Laut TÜV Rheinland gibt es Belege dafür, dass Staaten mit direkten Angriffen auf Navigationssysteme von Schiffen experimentieren. Auch werden inzwischen Angriffe auf Computernetze von Schiffen gemeldet, mit denen Lösegeld erpresst werden soll. Die Hafenlogistik bietet einen zweiten, sich damit überschneidenden verwundbaren Bereich. Proteste von Cyberaktivisten können sich auf die Schifffahrtsbranche auswirken, heißt es im Trend-Report. Hinter solchen Protesten steht jeweils eine eigene Agenda. Es lässt sich kaum feststellen, wann aus Drohungen durch Aktivisten ein signifikantes Risiko werden könnte. Das macht die Überwachung und das Verständnis von Drohungen zu einem Schlüsselfaktor der modernen maritimen Cybersecurity.

75Mrd. vernetzte Geräte

Bis 2025 wird es im Internet der Dinge schätzungsweise über 75Mrd. vernetzte Geräte geben, die jeweils ein eigenes Softwarepaket verwenden. In diesem befinden sich wiederum viele ausgelagerte und potenziell gefährdete Komponenten. Im Jahr 2019 entdeckte Armis Labs elf schwerwiegende Schwachstellen (genannt „Urgent/11“) im Echtzeitbetriebssystem (Real Time Operating System, RTOS) Wind River VxWorks. Sechs dieser Schwachstellen setzten schätzungsweise 200Mio. IoT-Geräte dem Risiko von Angriffen durch Codeausführung aus der Ferne (Remote Code Execution, RCE) aus. Diese Ebene der Verwundbarkeit ist laut der TÜV-Experten eine große Herausforderung, da sie oft tief in einer großen Anzahl von Produkten verborgen ist. Organisationen könnten vielleicht nicht einmal merken, dass es diese Schwachstellen gibt, so die Experten. Angesichts dessen wird die Vorgehensweise, immer die neuesten Sicherheitsupdates zu installieren, nicht mehr zielführend sein.

In Anbetracht des Anstiegs der Anzahl smarter Geräte, nehmen auch die Ziele für Cyberkriminelle zu. Bestand die Herausforderung für Cybersecurity bisher darin, eine Milliarde Server und PCs zu schützen, so könnte sich die Angriffsfläche mit der Verbreitung smarter Geräte schnell um das Hundert- oder Tausendfache vergrößern.

Herausforderung Datenschutz

Im Trend Report beschreiben die TÜV-Experten auch Herausforderungen im Zusammenhang mit dem Datenschutz: So führen sie das Beispiel der Französin Judith Duportail an, die im Jahr 2017 Auskunft über ihre persönlichen Daten bei einem Dating App-Unternehmen erhalten wollte. Sie erhielt ein 800-seitiges Dokument, in dem u.a. ihre Facebook-Likes und -Freunde, das Alter der Männer, an denen sie Interesse bekundet hatte, und jedes einzelne Online-Gespräch enthielt. Dieses Beispiel zeigt, so die TÜV-Experten, wie wenig Transparenz über die Sicherung und Weiterverarbeitung von Daten herrscht, mit denen sich ein genaues Bild von den Interessen und dem Verhalten einer Person gewinnen lässt.

Angriffe auf medizinische Geräte

In den vergangenen zehn Jahren wurden persönliche Medizingeräte wie Insulinpumpen oder Herz- und Glukosemonitore mit dem Internet verbunden. Gleichzeitig haben Forscher eine wachsende Zahl von Softwareschwachstellen festgestellt und die Machbarkeit von Angriffen auf diese Produkte nachgewiesen: Einzelpersonen, aber auch ganze Produktklassen könnten Opfer eines Angriffs werden – beispielsweise könnten Gesundheitsinformationen abgefangen werden. Wie der TÜV Rheinland mitteilt, tut sich die Gesundheitsbranche schwer damit, auf das Problem zu reagieren. Die komplexe Aufgabe der Wartung und Reparatur von Geräten verläuft unkoordiniert oder mangelhaft – oder fehlt ganz, heißt es im Trend-Report.

Das könnte Sie auch interessieren

Im Juli 2023 ist die neue EU-Maschinenverordnung in Kraft getreten. Ab dann bleiben noch 42 Monate, um die neuen Vorgaben anzuwenden. Welche securityrelevanten Aspekte dabei von Bedeutung sind, zeigt der folgende Beitrag. ‣ weiterlesen

Quantencomputing könnte das Lieferkettenmanagement revolutionieren. Denn es ermöglicht eine schnellere und genauere Analyse komplexer Datensätze, löst bislang unlösbare Optimierungsprobleme und könnte Lieferketten besser absichern. Nikhil Malhotra von Tech Mahindra erläutert die Grundlagen hinter dieser Art zu rechnen und wie dies künftig das Supply Chain Management voranbringen könnte. ‣ weiterlesen

Das Forschungsprojekt ’KI Marktplatz’ endet. Mit dem Startup AI Marketplace will das Team des von der Technologieinitiative It’s OWL initiierten Projekts jedoch die Arbeit fortsetzen.‣ weiterlesen

Wollen Unternehmen IT-Sicherheit in der Führungsebene verankern, ist ein Chief Information Security Officer, kurz CISO, oft das Mittel der Wahl. Doch welche Skills müssen angehende CISOs mitbringen und welche Aufgaben kommen auf die Führungskräfte zu? Marco Eggerling, CISO EMEA beim Security-Spezialisten Check Point Software Technologies, klärt auf.‣ weiterlesen

Vier von fünf Befragten bescheinigen ihrer IT-Abteilung große Kompetenzen. Das ist das Ergebnis einer aktuellen Studie von G Data CyberDefense, Statista und Brand Eins. Die Zuschreibung hervorragender Fähigkeiten der IT-Verantwortlichen zeige das Vertrauen in ihre Arbeit, so die Studienverantwortlichen, gleichzeitig offenbare sich dadurch aber auch ein Risiko für die IT-Sicherheit in Unternehmen. ‣ weiterlesen

Cyberattacken gelten als Bedrohung Nummer 1 für Unternehmen. Umso wichtiger ist es, auf mögliche Vorfälle vorbereitet zu sein. Dadurch kann im Ernstfall der Umgang mit der Krise leichter fallen. Welche Punkte es dabei zu beachten gilt, beleuchten Johannes Fischer und Joshija Kelzenberg von Crunchtime Communications.‣ weiterlesen

Weltweit wächst der Markt für Anwendungen Künstlicher Intelligenz rasant, so eine jährliche Studie von Deloitte. Demnach räumten deutsche Unternehmen der Bedeutung des Themas für ihre wirtschaftliche Zukunftsrelevanz noch nicht den Stellenwert ein, der in anderen Ländern vorherrscht, so die Studienautoren.‣ weiterlesen

Splunk prognositiziert für das nächste Jahr, dass Cyberkriminelle neben zunehmenden Ransomware-Attacken u.a. auch Deepfakes für Angriffe zum Einsatz kommen werden. Der Datenspezialist rechnet ferner damit, dass die Rollen von CTO und CISO an Bedeutung gewinnen.‣ weiterlesen

Im Staatenranking der Weltorganisation für geistiges Eigentum belegt Deutschland in der aktuellen Ausgabe Platz acht und verbessert sich somit um zwei Positionen. Im Bereich Digitalisierung zeigen sich jedoch Schwächen.‣ weiterlesen

Laut IT-Verband Bitkom haben Cyberkriminelle 2020 bei deutschen Unternehmen Verluste in Höhe von 223Mrd.€ verursacht. Das ist mehr als doppelt so viel wie zwei Jahre zuvor. Viele Großunternehmen haben ihre Sicherheitsvorkehrungen seitdem verstärkt. Aber die IT-Systeme von kleinen und mittleren Unternehmen (KMU) sind immer noch in besonderem Maße durch Cyberattacken gefährdet.‣ weiterlesen

Weltweit sind laut einer Studie des Security-Spezialisten Imperva 4,1 bis 7,5 Prozent der Cybersecurity-Vorfälle und -schäden auf Schwachstellen in Application Programming Interfaces (APIs) zurückzuführen.‣ weiterlesen

Exklusiv für Abonnenten

Exklusiv für Abonnenten