Mitarbeiter stehen im Fokus

Cyberattacken oft zu spät entdeckt

Mangelnde Reaktionsgeschwindigkeit ist für den Mittelstand die größte Herausforderung bei Cyberangriffen. Dabei stehen laut einer Studie von Deloitte Mitarbeiter bei der Abwehr von Risiken im Brennpunkt.

(Bild: ©valerybrozhinsky/AdobeStock.com)

Phishing-Mails, Betrugs-Websites und Erpressungssoftware – auf vielen unterschiedlichen Wegen gelingt es immer wieder, Unternehmenssysteme zu kapern und so schwere Schäden anzurichten. Dennoch ist einem großen Teil des deutschen Mittelstands die Bedrohungslage durch Cyberrisiken nicht vollständig bewusst. Das ist eines der Ergebnisse der Studie ‘Cyber Security im Mittelstand’, für die Deloitte Private insgesamt 353 Gesellschafter und Führungskräfte großer mittelständischer Unternehmen zu den Herausforderungen, Chancen und Risiken von Cybersicherheit befragt hat. Längst stehen nicht mehr nur Großunternehmen im Fadenkreuz von Hackern und Cyberkriminellen, auch Mittelständler geraten zunehmend ins Visier. Gerade für sie können Cyberangriffe besonders schnell zu existenzbedrohenden Situationen führen.

Geringe Priorität

Insgesamt 42 Prozent der Studienteilnehmer gaben an, dass das Thema Cybersecurity für sie eine lediglich mittlere bis sehr niedrige Priorität besitzt. Etwas mehr als die Hälfte (53 Prozent) der befragten Manager und Gesellschafter ist zudem der Meinung, dass Cyberrisiken eine hohe bzw. sehr hohe Bedeutung für die Unternehmenssteuerung haben. Mit Blick auf das spezifische Knowhow, über das vor allem kleine und mittlere Unternehmen verfügen, kann sich mangelndes Problembewusstsein als folgenschwer erweisen. Immerhin: Der Anteil der Unternehmen, die dem Thema Cybersecurity eine hohe bis sehr hohe Relevanz zuweisen, steigt von aktuell 50 auf zukünftig 83 Prozent.

Im Schnitt sieben Tage

Für Betroffene ist es oft schwer, Cyberattacken überhaupt rechtzeitig zu entdecken. Passend dazu sehen die Studienteilnehmer im Fall eine solchen Angriffs die mangelnde Reaktionsgeschwindigkeit als größte Herausforderung an (57 Prozent), dicht gefolgt von der Identifikation eines Angriffs (50 Prozent). 53 Prozent geben an, dass sie durchschnittlich bis zu sieben Tage benötigen, um einen Angriff auf die eigenen Systeme zu erkennen. Genügend Zeit für Hacker, um z.B. Schadsoftware zu installieren, für 67 Prozent der Befragten die Attacke mit dem größten Schadenspotenzial. Geht es darum, Cyberattacken vorzubeugen, geben 61 Prozent der Studienteilnehmer ein fehlendes Sicherheitsbewusstsein der Mitarbeiter als größte Herausforderung bei der Abwehr von Cyberrisiken an. Auch bei der Frage nach den größten Sicherheitslücken sind ungeschulte Mitarbeiter laut Ansicht der Befragten die Hauptgefahrenquelle (51 Prozent). mst/Deloitte GmbH

Das könnte Sie auch interessieren

Werkzeugbahnen für Zerspanprozesse in CAM-Systemen zu planen erfordert Expertenwissen. Viele Parameter müssen bestimmt und geprüft werden, um die Bahnplanung Schritt für Schritt zu optimieren. Im Projekt CAMStylus arbeiten die Beteiligten daran, diese Aufgabe zu vereinfachen - per KI-gestützter Virtual-Reality-Umgebung.‣ weiterlesen

Der weltweite Wettbewerb mit chinesischen Unternehmen wird härter, da die Produkte aus Fernost besser werden und fast immer günstiger sind. Aber Chinas Industrie profitiert auch von Subventionen auf breiter Front. Eine vom VDMA beauftragte Studie bilanziert die Wettbewerbsposition Chinas auf den Weltmärkten im Maschinen- und Anlagenbau und zeigt Handlungsoptionen auf.‣ weiterlesen

AappliedAI hat vier KI Use Cases identifiziert, die es dem produzierenden Gewerbe ermöglichen, ihre Effizienz und Produktivität zu steigern. Mit der Anwendung bewährter Technologien können sich die Investitionen bereits nach einem Jahr amortisieren.‣ weiterlesen

Hinter jedem erfolgreichen Start-up steht eine gute Idee. Bei RockFarm sind es gleich mehrere: Das Berliner Unternehmen baut nachhaltige Natursteinmauern aus CO2 bindendem Lavagestein. Oder besser gesagt, es lässt sie bauen - von einem Yaskawa-Cobot HC10DTP.‣ weiterlesen

In einer Studie von Techconsult in Zusammenarbeit mit Grandcentrix wurden 200 Unternehmen ab 250 Beschäftigten aller Branchen zum Thema ESG in ihren Unternehmen befragt. Die Studie hebt die zentrale Rolle der jüngsten CSR-Direktive der EU bei der Förderung von Transparenz und Nachhaltigkeit in Unternehmen hervor. Dabei beleuchtet sie die Fortschritte und Herausforderungen bei der Umsetzung von Umwelt-, Sozial- und Unternehmensführungskriterien (ESG) im Zusammenhang mit der Nutzung von IoT-Technologien.‣ weiterlesen

Mit über 2,2Mio.t verarbeitetem Schrott pro Jahr ist die Swiss Steel Group einer der größten Recyclingbetriebe Europas. Für seinen 'Green Steel', also Stahl aus recyceltem Material, arbeitet das Unternehmen an einem digitalen Zwilling des ankommenden Schrotts.‣ weiterlesen

Laut einer aktuellen Studie von Hitachi Vantara betrachten fast alle der dafür befragten Unternehmen GenAI als eine der Top-5-Prioritäten. Aber nur 44 Prozent haben umfassende Governance-Richtlinien eingeführt.‣ weiterlesen

Wie wirkt sich die Digitalisierung auf die Gesundheit verschiedener Beschäftigungsgruppen aus? Dieser Frage ist das ZEW Mannheim nachgegangen und kommt zu dem Ergebnis, dass sich vor allem der Gesundheitszustand von Arbeitern verschlechtert.‣ weiterlesen

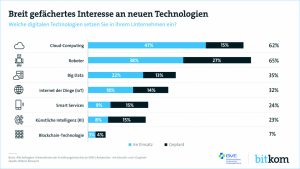

61 Prozent der Unternehmen in Deutschland wollen laut einer Bitkom-Befragung per Cloud interne Prozesse digitalisieren, vor einem Jahr waren es nur 45 Prozent. Mittelfristig wollen die Unternehmen mehr als 50 Prozent ihrer Anwendungen in die Cloud verlagern.‣ weiterlesen

Mit generativer KI erlebt 'Right Brain AI', also eine KI, die kreative Fähigkeiten der rechten menschlichen Gehirnhälfte nachahmt, derzeit einen rasanten Aufstieg. Dieser öffnet aber auch die Tür für einen breiteren Einsatz von eher analytischer 'Left Brain AI'. Das zeigt eine aktuelle Studie von Pegasystems.‣ weiterlesen

Um klima- und ressourcengerechtes Bauen voranzubringen, arbeiten Forschende der Bergischen Universität Wuppertal in ihrem Projekt TimberConnect an der Optimierung von digitalen Prozessen entlang der Lieferkette von Holzbauteilen. Ihr Ziel ist unter anderem, digitale Produktpässe zu erzeugen.‣ weiterlesen