Industrial-Ethernet-Protokolle: Sicherheitsrisiko Layer-2-Switch

MITM bei Profinet IO

Ein Angreifer gelangt an die für ihn relevanten Informationen (MAC-/IP-Adressen, Geräterolle, d. h. Controller oder Device) über das Discovery and Configuration Protocol (DCP). Dabei schickt dieser einen DCPIdentifyRequest an alle Teilnehmer eines Netzwerkssegements (Broadcast) und erhält von jedem eine DCPIdentifyResponse-Nachricht mit den benötigten Informationen. Anschließend kann er das in Abb. 3 beschriebene Szenario ausführen und besitzt die volle Kontrolle über den Datenverkehr.

Auswahl an Schutzmaßnahmen

Um einen effektiven Schutz zu gewährleisten, sollte ein mehrstufiges Sicherheitskonzept (vgl. Abbildung 4) implementiert werden. Basis dieses Konzepts ist ein wirksamer Zugriffsschutz. Mit Hilfe von Zutrittskontrollen muss Unbefugten der unmittelbare, physische Zugang zu Steuerungskomponenten und Netzwerkhardware verwehrt bzw. erschwert werden. Moderne Switches bieten zudem ein Sicherheitsfeature (MAC-Locking), dass es ermöglicht, die SAT statisch zu schalten und an eine MAC-Adresse zu binden. Meist erlauben diese auch die ungenutzten Ports zu deaktivieren. Sollte ein Angreifer trotz Zutrittskontrollen sich physischen Zugang zum System verschaffen, müsste dieser ein angeschlossenes Gerät vom Netz trennen und mit dessen MAC-Adresse das Angriffsszenario ausführen. Im Regelfall wird das (wenn auch nur kurzzeitige) Entfernen eines Geräts protokolliert. Damit lässt sich ein Angriff zwar nicht verhindern, aber besser zurückverfolgen. Ist zusätzlich portbasierte Authentifizierung nach IEEE 802.1X konfiguriert, setzt man eine hohe Hürde für den Angreifer. Mit Hilfe dieser Technologie wird ein Port vom Switch erst dann für die Kommunikation freigegeben, nachdem sich das angeschlossene Gerät authentisiert hat. Hierzu übermittelt das Gerät vor dem Verbindungsaufbau vorher festgelegte Authentisierungsdaten an ein zentrale Instanz, die diese Informationen überprüft. Ist die Verifizierung nicht erfolgreich, verwehrt der Switch den Zugriff zum Netzwerk. Gelangt ein Angreifer nicht an die Authentisierungsdaten, erhält er keinen Zugang und kann damit das Port-Stealing-Szenario nicht ausführen. Eine Möglichkeit Angriffe zu erkennen, ist der Einsatz eines Intrusion Detection Systems (IDS). Das IDS wird mittels Sensoren in das industrielle Netzwerk integriert und überwacht kontinuierlich den Datenverkehr. Dabei nimmt ein Sensor einzelne Pakete im Netzwerkfluss auf und untersucht diese mit geeigneten Algorithmen auf Abweichungen. Im beschriebenen MITM-Szenario werden fortlaufend ARP-Pakete verschickt. Diese stellen eine Anomalie dar und sind ein Angriffsindikator. Tritt eine derartige Abweichung im System auf, wird dies dem Operator gemeldet und er kann entsprechende Gegenmaßnahmen einleiten. Eine weitere Schutzmöglichkeit ist die Absicherung der Kommunikationswege. Hierzu wird das im IEEE 802.1AE-Standard beschriebene MACsec-Verfahren angewandt und bietet neben erweiterten Integritätsschutzmechanismen, zudem die Möglichkeit den Datenverkehr auf Layer 2 zu verschlüsseln. Wird ein Automationssystem mit den erläuterten Methoden abgesichert, bietet es einem potentielle Angreifer eine recht geringe Angriffsfläche. Port-Stealing-Szenarien werden damit

Das könnte Sie auch interessieren

Fehler in Maschinen und Anlagen früh per VIBN zu finden, spart Kosten und beschleunigt die Auftragsabwicklung. Doch der Aufwand für die Modellerstellung darf den Nutzen nicht übersteigen. ‣ weiterlesen

Wer die Effizienz erhöhen will, braucht erst einmal Transparenz – das gilt auch für den Ressourcenverbrauch. In dieser Veranstaltung informieren Experten über bewährte Lösungen, um die Nachhaltigkeit der Produktion und ihrer Produkte erst zu bemessen und dann zu reduzieren. ‣ weiterlesen

Bei vielen Produzenten ist der OEE einer der wichtigsten Effizienzindikatoren. Der Erfolg des IIoT erklärt sich auch durch die vielen Stellschrauben, mit denen sich die Anlageneffizienz erhöhen lässt. ‣ weiterlesen

Die Industrie arbeitet daran, die Barrieren zwischen IT und OT abzubauen. So können Unternehmen ihre Produktion effizienter und innovativer gestalten und im immer härter werdenden globalen Wettbewerb bestehen. Francis Chow von Red Hat erklärt, welche Rolle Open-Source-Technologien dabei spielen.‣ weiterlesen

3 Prozent der großen Industrieunternehmen setzen GenAI bereits großflächig ein, und rund ein Viertel hat erste Pilotprojekte gestartet. Laut einer Untersuchung der Unternehmensberatung McKinsey kann die Mehrheit der Unternehmen den Mehrwert der Technologie für den Unternehmenserfolg bislang aber noch nicht beziffern.‣ weiterlesen

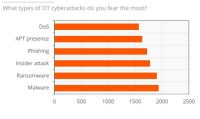

Ein Bericht von ABI Research und Palo Alto Networks über den Stand der OT-Sicherheit zeigt, dass im vergangenen Jahr eines von vier Industrieunternehmen seinen Betrieb aufgrund eines Cyberangriffs vorübergehend stilllegen musste. Die Komplexität beim Einsatz von OT-Sicherheitslösungen stellt für die Befragten das größte Hindernis dar.‣ weiterlesen

Für dauerhafte Wettbewerbsfähigkeit müssen deutsche Hersteller angesichts weiterhin drohender Rezession und hoher Energiekosten die nächste Stufe der Digitalisierung erreichen. Die Mehrheit der Unternehmen bereitet sich in diesem Zug auf Smart Manufacturing vor, wie eine von Statista durchgeführte und Avanade beauftragte Studie zeigt.‣ weiterlesen

Vom 22. bis zum 26. April wird Hannover zum Schaufenster für die Industrie. Neben künstlicher Intelligenz sollen insbesondere Produkte und Services für eine nachhaltigere Industrie im Fokus stehen.‣ weiterlesen

Eine Umfrage von Hewlett Packard Enterprise (HPE) unter 400 Führungskräften in Industrie-Unternehmen in Deutschland zeigt, dass zwei Drittel der Befragten den Data Act als Chance wahrnehmen. Der Data Act stieß unter anderem bei Branchenverbänden auf Kritik.‣ weiterlesen

Mit der Do-it-yourself-Automatisierung sollen Unternehmen ihre Automatisierungskonzepte selbst gestalten können. Die Komponenten dafür werden über eine Plattform bereitgestellt. Etienne Lacroix, CEO der DIY-Plattform Vention erklärt das Konzept.‣ weiterlesen

Fraunhofer-Forschende haben für Fahrer und Fahrerinnen von Baumaschinen einen Helm mit integriertem Beschleunigungssensor entwickelt. Die Helm-Sensorik misst die Vibrationen der Baumaschinen. Die Sensorsignale werden analysiert, eine Software zeigt die Belastung für den Menschen an.‣ weiterlesen