Standards für die Industrie 4.0: OPC UA

OPC UA bringt als etablierter Standard die besten Voraussetzungen mit, um Anlagen der Industrie 4.0 zu vernetzen, und ist in seiner funktionalen Gesamtheit aktuell alternativlos. Grund genug, den Werdegang und Ist-Stand der Technologie in den Mittelpunkt zu stellen.

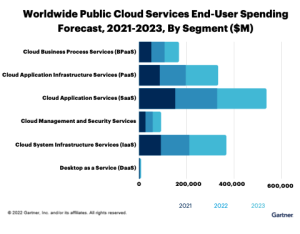

OPC UA Anwendung mit Client/Server (links) und mit Publisher/Subscriber Verfahren (rechts) (Bild: Unified Automation GmbH)

Die OPC Foundation wurde 1996 von einer Gruppe bestehend aus vier amerikanischen Firmen als Non Profit Organisation gegründet. Ziel war es, für die Vielfalt der proprietären, herstellerspezifischen Kommunikationsprotokolle in der industriellen Automatisierungstechnik eine einheitliche Schnittstelle für den Datenzugriff zu definieren. Es galt eine Schnittstelle zu finden, die, ähnlich wie ein Druckertreiber, einfach installiert wird und dann allen Softwareanwendungen, gerade HMI/Scada-Anwendungen, einen einfachen und standardisierten Zugang zu den Daten der Geräte, hier insbesondere Industriesteuerungen, ermöglicht. Zehn Jahre später hatte die OPC Foundation über 400 Mitglieder, darunter alle großen Hersteller wie ABB, Emerson, Honeywell, Mitsubishi, Rockwell und Siemens. Der OPC Data Access-Standard (heute ‘OPC classic’ genannt) verband Geräte von verschiedenen Herstellern mit Visualisierungs- und BDE-Systemen aller Art. OPC bot über sogenannte Items/Tags einen variablenbasierten Zugriff auf Prozesswerte in der Steuerung. Die klassische OPC DA-Schnittstelle mit den Funktionen ‘Browsen’, ‘Lesen’ und ‘Schreiben’ sowie ‘Beobachten’ wurde in mehr als 1.000 Produkten der Mitgliedsfirmen und einschlägigen Studien zufolge in weiteren 15.000 Produkten von Nichtmitgliedern umgesetzt. Ohne jemals eine DIN oder IEC-Norm zu sein, war OPC DA der Quasistandard und ist bis heute millionenfach in Produktionsanlagen auf der ganzen Welt im Einsatz. Der große Erfolg der klassischen OPC-Schnittstelle ist sicher auch in ihrer Einfachheit begründet. Basierend auf der COM/DCOM-Technologie von Microsoft konnte OPC auf dem weit verbreiteten Windows-Betriebsystem einfach implementiert werden, inklusive der entsprechenden Toolunterstützung (MS Visual Studio) und C++ ATL (Active Template Library). Neben OPC DA folgten weitere spezialisierte OPC-Schnittstellen, wie OPC A&E (Alarm&Events) und OPC HDA (Historical Data Access). Dabei war die Bindung an COM/DCOM und damit an x86-Architekturen mit Betriebssystemen von Microsoft Fluch und Segen zugleich. Obwohl sie immens zur Verbreitung beigetragen hat, war sie auch der limitierende Faktor. Spätestens mit dem erscheinen von .net und der absehbaren Ablösung von COM/DCOM musste die OPC Foundation reagieren und die OPC Technologie auf eine breitere, generischere Basis stellen. Eine Basis, die unabhängig vom Betriebsystem und der Transporttechnologie ist und die gleichzeitig die verschiedenen Funktionalitäten aller bisherigen OPC-Schnittstellen vereinigt und zusammenführt (Unified).

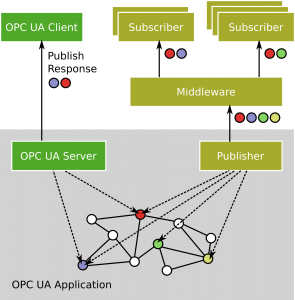

OPC UA bietet Lösungen für Industrie 4.0, dem (industrial) Internet of Things und der Machine-to-Machine Kommunikation (Bild:Unified Automation GmbH)

Technische Neuausrichtung

Im Jahr 2004 nahm die ‘OPC Unified Architecture’-Arbeitsgruppe ihre Arbeit auf und definierte eine neue gesamtheitliche Architektur. In einem abstrahierten Schichtenmodell wurden der Transport, die Verschlüsselung und die Codierung der Daten sauber von ihrer Repräsentation und der semantischen Beschreibung der Information getrennt. Unter Berücksichtigung der Anforderungen an Betriebsystemunabhängigkeit, Programmiersprachenunabhängigkeit und Protokollunabhängigkeit wurde die OPC-Technologie neu erfunden. 2007 wurde die erste OPC UA-Spezifikation freigegeben und als internationaler IEC Standard angemeldet (IEC62541). Funktional umschreibt OPC UA heute nicht nur ein Kommunikationsprotokoll oder eine Schnittstelle, es ist vielmehr eine Technologie, ein Framework zur Beschreibung und zum Transport von Informationen, welche über Dienste verschiedene Funktionalitäten bereitstellt und welche in ihrer Generik so flexibel ist, dass sie weit über ihre ursprüngliche Verwendung in der industriellen Automatisierung hinaus neue Anwendungsfelder erschließt. Zunächst einmal führt OPC UA funktional alle, auch die alten, klassischen OPC-Spezifikationen zusammen und vereint damit Data Access, Alarms&Events, Historical Data Access, Complex Data und Commands in einem einzigen Modell. Damit stellt OPC UA für Sensoren, Geräte, Steuerungen, Maschinen, Anlagen und ganze Fabriken ein einheitliches Set an Funktionen – oder Diensten – bereit. Zusätzlich wurde ein mehrschichtiges Sicherheitskonzept implementiert, das neben dem üblichen Verschlüsseln und Signieren von Nachrichten vor allem auch Authentifizierung von Anwendung und Nutzern erlaubt. Weiterhin ist eine rollenbasierte Vergabe von Zugriffsrechten auf Datenpunktebene im Kern der Technologie verankert, inklusive Auditierung beziehungsweise Protokollierung von Interaktionen. Neben der geschriebenen Spezifikation wurden parallel in den drei Programmiersprachen (ANSI C, C# .net, und Java sogenannte Referenzimplementierungen erstellt. Die daraus entstandenen UA-Stacks bilden heute die Grundlage für kommerzielle Toolkits und Entwicklerframeworks, welche die Implementierung und Integration der OPC UA-Technologie in Gerätefirmware und Softwareanwendungen erheblich beschleunigen und vereinfachen. Mittlerweile sind auch Open Source-Implementierungen in funktional unterschiedlichen Tiefe- und Reifegraden verfügbar.

Kernfunktionalität

Die beiden wohl wesentlichsten Elemente der OPC UA-Technologie sind das objektorientierte Informationsmodell und das Sicherheitskonzept basierend auf dem ‘Security-in-Depth’-Ansatz. An dieser Stelle wird auch der Unterschied zu vielen anderen Protokollen am deutlichsten und es zeigt sich, dass OPC UA eben nicht nur ‘noch ein neues Protokoll’ ist. Das Informationsmodell enthält sowohl die Gesamtheit aller Informationen die ein OPC UA-Server anbietet als auch deren Beschreibung. Die OPC Foundation hat ein Metamodell und ein Regelwerk geschaffen, mit denen man jede Art von Informationen abbilden und beschreiben kann, ähnlich einer Sprache. Ein Knotenpunkt (Node) im Adressraum des OPC-Servers ist also nun nicht mehr nur eine Variable oder ein Prozesswert, flach in einem Ordner liegend, sondern es ist ein Objekt mit Eigenschaften, Alarmen und Methoden, das einen Zustand hat und das mit anderen Objekten über Referenzen verbunden ist. Somit sind die Stellung dieses Objektes und seine Eingliederung im Gesamtsystem beschreibbar und generisch auslesbar. Auf diese Weise gleicht das virtuelle Abbild der Anlage oder Maschine im OPC-Server exakt der Realität. Es kann von einem Cyber-physical System (CPS) gesprochen werden, das von jedem OPC-Client gelesen und verstanden werden kann. Der Zugriff auf diese Informationen erfolgt immer über die gleichen, fest definierten UA-Dienste und ist so stets interoperabel und kompatibel – Plug-and-Play ohne zusätzliche Konfiguration, also ohne externes Wissen. Gerätetypen und deren Abbildung in OPC UA werden vereinheitlicht. Die Flexibilität liegt in der Informationsmodellierung und diese wird branchenweise weiter standardisiert. In sogenannten Zusatzspezifikationen (Companion Specifications) einigten sich zum Beispiel bereits Hersteller von Großküchengeräten, Spritzgussmaschinen, RFID-Lesegeräten oder Industriesteuerungen auf eine einheitliche Abbildung basierend auf dem OPC UA-Regelwerk. Neben der Sicherheit, die über die Transportschicht hergestellt wird, bietet OPC UA weitere Sicherheitsfeatures auf Anwendungsebene. Die Transportschicht verschlüsselt und signiert den Inhalt der Nachricht. Diese kann damit über verschiedene, auch unsichere Transportkanäle, übertragen werden. Es wird eine Ende-zu-Ende-Sicherheit erreicht, indem nur vertrauenswürdige Anwendungen miteinander kommunizieren können. Dies ist ein wesentlicher Unterschied zu VPN-Tunneln oder Fernzugriffslösungen. Zusätzlich bietet OPC UA dem Anbieter der Daten die Möglichkeit, die Zugriffsrechte bis hinunter auf Datenpunktebene einzelner Nodes rollenbasiert festzulegen. Somit dürfen nur Nutzer bestimmter Gruppen einen Datenpunkt ‘schreiben’ oder ‘lesen’, andere dürfen ihn nicht einmal ‘sehen’. Jede Art von ‘verändertem Zugriff’ lässt sich zusätzlich protokollieren. In sogenannten Auditlogs kann dann nachvollzogen werden, wer zu welchem Zeitpunkt in die Anlage eingegriffen hat und welcher Datenpunkt manipuliert wurde. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat in diesem Jahr sein Untersuchungsergebnis zur Sicherheit von OPC UA veröffentlicht. Die Analyse hat bestätigt dass OPC UA ‘keine systematischen Sicherheitslücken enthält’.

Das könnte Sie auch interessieren

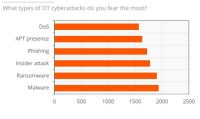

Cyberangriffe stellen für jedes Unternehmen ein erhebliches Risiko dar, aber die Fertigungsindustrie ist ein bevorzugtes Ziel für Angreifer. Dieser Trend macht Investitionen in die Cybersicherheit für Unternehmen in diesem Sektor erforderlich.‣ weiterlesen

Ein Bericht von ABI Research und Palo Alto Networks über den Stand der OT-Sicherheit zeigt, dass im vergangenen Jahr eines von vier Industrieunternehmen seinen Betrieb aufgrund eines Cyberangriffs vorübergehend stilllegen musste. Die Komplexität beim Einsatz von OT-Sicherheitslösungen stellt für die Befragten das größte Hindernis dar.‣ weiterlesen

2023 blockierte Trend Micro mehr als 161 Milliarden Cyberbedrohungen weltweit - 10 Prozent mehr als im Jahr zuvor und fast 107 Milliarden mehr als noch vor fünf Jahren. Der Security-Spezialist berichtet zudem davon, dass Cyberkriminelle gezieltere Attacken setzen. Auch Cloud-Umgebungen rücken zunehmend in den Fokus.‣ weiterlesen

Einst voneinander getrennt, wachsen IT und OT immer mehr zusammen. Ein gefundenes Fressen für Cyberkriminelle, denn Angriffsflächen wachsen. Um Tür und Tor für Hacker zu schließen, müssen Sicherheitskonzepte auf den Prüfstand gestellt werden, ohne in typische Stolperfallen zu treten.‣ weiterlesen

Laut einem Report des IT-Security-Spezialisten Claroty sind die in der zweiten Jahreshälfte 2022 bekannt gewordenen Schwachstellen in cyber-physischen Systemen nach dem Höchststand im zweiten Halbjahr 2021 um 14 Prozent zurückgegangen. Gleichzeitig haben die von internen Forschungs- und Produktsicherheitsteams entdeckten Schwachstellen im gleichen Zeitraum um 80 Prozent zugenommen.‣ weiterlesen

Cyberattacken gelten als Bedrohung Nummer 1 für Unternehmen. Umso wichtiger ist es, auf mögliche Vorfälle vorbereitet zu sein. Dadurch kann im Ernstfall der Umgang mit der Krise leichter fallen. Welche Punkte es dabei zu beachten gilt, beleuchten Johannes Fischer und Joshija Kelzenberg von Crunchtime Communications.‣ weiterlesen

Künstliche Intelligenz soll zu mehr Cybersicherheit beitragen - so ist etwa maschinelles Lernen Bestandteil vieler gängiger Security-Software-Lösungen. Die Technologie steht jedoch nicht nur der abwehrenden Seite zur Verfügung. Und auch Deep Learning als Methode des maschinellen Lernens ist oft intransparent. Verbessert KI also die Cybersicherheit?‣ weiterlesen

Nach den großen Ransomware-Wellen und den weitreichenden Veränderungen in den IT-Landschaften durch die COVID19-Pandemie führen nun auch die geopolitischen Folgen des Ukraine-Kriegs dazu, dass viele Organisationen erneut Anpassungen an ihrer Cyberverteidigung vornehmen müssen. Den geplanten Maßnahmen zur Optimierung der Security-Landschaft stehen allerdings zahlreiche gewichtige Herausforderungen entgegen, denen Unternehmen dringend Aufmerksamkeit widmen müssen.‣ weiterlesen

Sind Fertigungsunternehmen von Ransomware-Angriffen betroffen, zahlen sie im Vergleich zu anderen Branchen seltener Lösegeld. Wenn sie jedoch zahlen, liegen die Beträge laut einer Untersuchung des Security-Spezialisten Sophos deutlich höher als in anderen Branchen.‣ weiterlesen

Etwa jedes zweite Unternehmen hat laut einer Bitkom-Befragung einen Notfallplan im Falle eines Cyberangriffs. Dabei bereiten sich größere Unternehmen oft besser vor als kleinere.‣ weiterlesen

Mehr Netzwerkausfälle und längere Wiederherstellungszeit: Davon berichten CIOs und Netzwerktechniker in einer Befragung des Netzwerkspezialisten Opengear. Demnach liegt die durchschnittliche Downtime um 2 Stunden höher als 2020.‣ weiterlesen