Standards für die Industrie 4.0: OPC UA

Pub/Sub-Erweiterung

OPC UA basiert grundsätzlich auf einer Client/Server-Architektur, wobei der Server der Dienste-/Datenanbieter ist und der Client diese Dienste/Daten aktiv konsumiert. Dies geschieht über eine stehende, sichere Verbindung, die der Client zunächst aufbauen muss. Sobald die Verbindung steht, kann der Client die verschiedensten Dienste parallel im Request/Response-Verfahren nutzen. Jeder Client macht seine eigene, verschlüsselte Verbindung auf. In typischen Maschinen und Anlagen kommunizieren 20 bis 100 Teilnehmer miteinander, in der Fabrik sind es vielleicht 200 bis 500. Entscheidend ist hier nur die Frage, wie viele Verbindungen muss ‘ein’ Teilnehmer gleichzeitig verarbeiten. Dieser Mechanismus skaliert für die überwiegende Mehrheit aller Anwendungen ausgezeichnet. Dennoch gibt es Anwendungsfälle, bei denen andere Anforderungen gestellt werden. Vor allem in Umgebungen, in denen ein Teilnehmer mit sehr vielen anderen (one-to-many) kommunizieren soll, wird das Verwalten und Bearbeiten von vielen Verbindungen aufwändig. Insbesondere wenn dieses eine Gerät auch noch sehr limitierte Ressourcen aufweist, wie ein Sensor. Für diesen Anwendungsfall eignet sich das sogenannte Publish/Subscribe-Verfahren. Hierbei sendet ein Server/Publisher die Information einmalig (öffentlich) an viele andere Teilnehmer, die Clients/Subscriber, ohne dass eine direkte Verbindung besteht, zum Beispiel über UDP Multicast oder über einen Message Broker. Die OPC Foundation hat die OPC UA-Technologie nun um diesen Kommunikationsmechanismus erweitert. Durch das abstrahierte Schichtenmodell und die Trennung von Transport und Inhalt der Information war dies einfach möglich, ohne die bestehende Architektur zu verändern. Auf Basis dieser Erweiterung wird OPC UA nun noch einfacher in Cloudanwendungen integrierbar und wird zukünftig auch über eine Option zur deterministischen Kommunikation mit TSN verfügen.

Einordnung Industrie 4.0

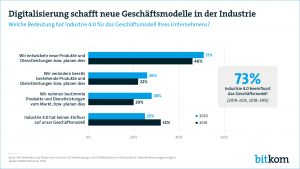

Viele Geschäftsmodelle im Rahmen von Industrie 4.0 gründen auf der Idee, mit den Daten Geld zu verdienen und nicht nur mit den Produkten. Ein Beispiel liefert der Hersteller von Kompressoren, der nun hochverfügbare, komprimierte Luft verkauft. Er selbst bleibt im Besitz des Gerätes und verkauft in Euro pro Kubikmeter. Ein Dienstleister wartet und repariert das Gerät im Auftrag vor Ort. Die Verfügbarkeit ist essentiell und wird mit vorausschauender Wartung sichergestellt, wobei die Vorhersagen auf Daten beruhen, die in der Cloud gesammelt und dort statistisch analysiert wurden. Dabei sind Cloudbetreiber und Datenanalyse eingepreiste Fremdleistungen. Unternehmen gehen Partnerschaften ein, um das entsprechende Know-how und die Infrastruktur einzukaufen, oder werden umgestaltet und entwickeln sich selbst vom Produzenten zum Dienstleister. Pay-per-use-Konzepte sind nicht neu. Der größte Profit zeichnet sich für sogenannte Plattform-Unternehmen ab, die als Vermittler zwischen Konsument und Anbieter wirken. Sie tragen dabei möglichst wenig Risiko, haben aber Zugriff auf alle Daten. So betreibt Uber eine Vermittlungsplattform für Transportdienstleistungen, ohne ein einziges Fahrzeug zu besitzen oder gar einen Fahrer angestellt zu haben. Es bezahlen der Fahrgast und auch der Beförderer eine Gebühr an den Vermittler. Das eigentliche Kapital steckt aber nicht in der Vermittlung an sich, sondern in dem Wissen um Bewegungsprofile, Verkehrsvolumen und bevorzugte Reiserouten und -zeiten der Kunden. Aus diesen Daten lassen sich ohne Weiteres noch andere Geschäftsmodelle entwickeln.

Interoperabilität

Neben der kritischen Betrachtung, auch im Hinblick auf den Datenschutz, dürfte klar sein: Die Digitalisierung geht weiter und die Kommunikation zwischen Geräten und Systemen wird wichtiger. Ein Kommunikationsstandard erspart Integrations- und Betriebsfolgekosten. Die Sicherheit und Integrität der Daten ist entscheidend. OPC UA liefert diese Sicherheitsmechanismen und verankert sie im Kern. Bestehende Produktionslinien und Altanlagen müssen integriert werden. IT und OT wachsen zusammen und beide Seiten müssen technologisch voneinander partizipieren. Ein internationaler Standard wie OPC UA liefert hierfür heute schon die Basis und ist aufgrund seiner generischen Architektur auch zukünftigen Anforderungen gewachsen. In ihrer Gesamtheit ist die OPC UA-Technologie alternativlos, denn es geht schon lange nicht mehr nur um Protokolle zum Datenaustausch, sondern um umfassende Interoperabilität auf allen Ebenen der Wertschöpfungskette. Die Basis dafür bilden standardisierte Informationsmodelle, für die OPC UA ein hervorragendes Werkzeug ist.

Das könnte Sie auch interessieren

2023 blockierte Trend Micro mehr als 161 Milliarden Cyberbedrohungen weltweit - 10 Prozent mehr als im Jahr zuvor und fast 107 Milliarden mehr als noch vor fünf Jahren. Der Security-Spezialist berichtet zudem davon, dass Cyberkriminelle gezieltere Attacken setzen. Auch Cloud-Umgebungen rücken zunehmend in den Fokus.‣ weiterlesen

Einst voneinander getrennt, wachsen IT und OT immer mehr zusammen. Ein gefundenes Fressen für Cyberkriminelle, denn Angriffsflächen wachsen. Um Tür und Tor für Hacker zu schließen, müssen Sicherheitskonzepte auf den Prüfstand gestellt werden, ohne in typische Stolperfallen zu treten.‣ weiterlesen

Laut einem Report des IT-Security-Spezialisten Claroty sind die in der zweiten Jahreshälfte 2022 bekannt gewordenen Schwachstellen in cyber-physischen Systemen nach dem Höchststand im zweiten Halbjahr 2021 um 14 Prozent zurückgegangen. Gleichzeitig haben die von internen Forschungs- und Produktsicherheitsteams entdeckten Schwachstellen im gleichen Zeitraum um 80 Prozent zugenommen.‣ weiterlesen

Cyberattacken gelten als Bedrohung Nummer 1 für Unternehmen. Umso wichtiger ist es, auf mögliche Vorfälle vorbereitet zu sein. Dadurch kann im Ernstfall der Umgang mit der Krise leichter fallen. Welche Punkte es dabei zu beachten gilt, beleuchten Johannes Fischer und Joshija Kelzenberg von Crunchtime Communications.‣ weiterlesen

Künstliche Intelligenz soll zu mehr Cybersicherheit beitragen - so ist etwa maschinelles Lernen Bestandteil vieler gängiger Security-Software-Lösungen. Die Technologie steht jedoch nicht nur der abwehrenden Seite zur Verfügung. Und auch Deep Learning als Methode des maschinellen Lernens ist oft intransparent. Verbessert KI also die Cybersicherheit?‣ weiterlesen

Nach den großen Ransomware-Wellen und den weitreichenden Veränderungen in den IT-Landschaften durch die COVID19-Pandemie führen nun auch die geopolitischen Folgen des Ukraine-Kriegs dazu, dass viele Organisationen erneut Anpassungen an ihrer Cyberverteidigung vornehmen müssen. Den geplanten Maßnahmen zur Optimierung der Security-Landschaft stehen allerdings zahlreiche gewichtige Herausforderungen entgegen, denen Unternehmen dringend Aufmerksamkeit widmen müssen.‣ weiterlesen

Sind Fertigungsunternehmen von Ransomware-Angriffen betroffen, zahlen sie im Vergleich zu anderen Branchen seltener Lösegeld. Wenn sie jedoch zahlen, liegen die Beträge laut einer Untersuchung des Security-Spezialisten Sophos deutlich höher als in anderen Branchen.‣ weiterlesen

Etwa jedes zweite Unternehmen hat laut einer Bitkom-Befragung einen Notfallplan im Falle eines Cyberangriffs. Dabei bereiten sich größere Unternehmen oft besser vor als kleinere.‣ weiterlesen

Mehr Netzwerkausfälle und längere Wiederherstellungszeit: Davon berichten CIOs und Netzwerktechniker in einer Befragung des Netzwerkspezialisten Opengear. Demnach liegt die durchschnittliche Downtime um 2 Stunden höher als 2020.‣ weiterlesen

Laut einer von Varonis Systems in Auftrag gegebenen Forrester-Studie, verzeichneten fast alle Sicherheitsverantwortlichen (96 Prozent) innerhalb der letzten 24 Monate einen Anstieg der Cloud-Nutzung in ihren Unternehmen. Dies führt dazu, dass SaaS-Anwendungen zum am häufigsten genutzten Speicherort werden. Für die Sicherheitsteams entstehen auf diese Weise immer größere Blind Spots.‣ weiterlesen

Mit dem neuen Projekt 'Open Cybersecurity Schema Framework' (OCSF) haben unterschiedliche IT-Unternehmen einen offenen Standard für Datenproduzenten und -konsumenten geschaffen, der die Nutzung und den Austausch von sicheren Unternehmensdaten vereinfachen und erleichtern soll.‣ weiterlesen