Cyberattacken entgegenwirken

Wenn eine E-Mail

die Tagesproduktion zerstört

Bei allen Vorteilen birgt die zunehmende Vernetzung –

innerhalb und außerhalb des Unternehmens – auch Gefahren. Cyberkriminelle zielten dabei in der Vergangenheit verstärkt darauf ab, keine technischen, sondern menschliche Schwachstellen auszunutzen. Daher gilt es, auch die Mitarbeiter für Cybergefahren zu sensibilisieren.

Die zunehmende Verknüpfung von Produktionsstätten, strengere Vorgaben an die Just-in-Time-Fertigung und das ständige Streben nach Zeiteinsparungen erfordern eine perfekt aufeinander abgestimmte Koordination der einzelnen Produktionsschritte. Dies kann nur durch eine umfassende Vernetzung der Fertigungsstätten und der Nutzung von IoT-Technologien erfolgen. Die Vorteile liegen auf der Hand: Die zentrale Verwaltung der Fertigung, die Nutzung der Sensordaten zur Produktionsplanung sowie verbesserte Wartungszyklen durch die digitale Auswertung des Maschinenverhaltens und des Verschleißes. Das führt automatisch zu einer dichteren und tiefergreifenden Vernetzung der einzelnen am Fertigungsprozess beteiligten Unternehmen. Dazu ist es nötig, die eigene IT-Infrastruktur anderen Fertigungspartnern, zumindest partiell, zu öffnen. Hinzu kommt die Nutzung von Clouddiensten und die Etablierung von Ad-hoc-Beziehungen mit Partnern, die nur gelegentlich Daten austauschen. Dies können z.B. Dienstleister in der Logistik sein, die lediglich fallweise beauftragt werden.

Gefahren nehmen zu

Die Vernetzung birgt jedoch auch Gefahren. So können Cyberkriminelle, falls sie sich an einer Stelle der Wertschöpfungskette einklinken konnten, auch andere an der Fertigung beteiligten Abteilungen oder Unternehmen infiltrieren. Dies kann gravierende Folgen haben. Eine Attacke auf Produktionsmittel kann zum Stillstand der gesamten Fertigungskette führen – sei es durch Stau oder durch Leerlauf. Mit einer steigenden Vernetzungsquote steigt zudem die Gefahr, selbst zum Opfer einer Cyberattacke zu werden. Erfolgreiche Cyberangriffe werden nicht nur kurzfristige Ausfälle nach sich ziehen, die ohnehin einen erheblichen finanziellen Schaden erzeugen, sondern auch die gesamte Produktions- und Lieferkette könnte kollabieren.

Mitarbeiter im Visier

Da Cyberkriminelle in den vergangenen Jahren verstärkt dazu übergegangen sind, den Menschen als Schwachstelle auszunutzen, gilt es, an mehr zu denken, als nur an technische Maßnahmen zur Gefahrenabwehr. Dies stellt einen regelrechten Paradigmenwechsel dar. Während die technischen Schutzmaßnahmen – z.B. Firewalls, Anti-Malware-Software und die Absicherung der Netzwerkfunktionen – durch die in der Fertigung eingesetzten Betreiber der IT-Systeme umgesetzt werden, bleiben andere, mindestens ebenso bedrohliche Sicherheitslücken, oft unbeachtet. Diese effektiven Angriffsmuster müssen für einen ‘Worst Case’ im Fertigungsbetrieb noch nicht einmal Sicherheitslücken in den vernetzten Geräten finden – denn sie nehmen die Menschen ins Visier, die diese managen. Da der Mensch inzwischen das beliebteste Ziel solcher Attacken ist, müssen auch IT-Sicherheitsverantwortliche über alternative Herangehensweisen nachdenken. Häufig schreiben Cyberkriminelle Mitarbeiter in den Unternehmen gezielt an, um sie zu bestimmten Aktionen zu bewegen, z.B. zum Klick auf eine Webseite oder zum Öffnen eines Dateianhangs. Dem Empfänger einer betrügerischen E-Mail wird dabei eine falsche Identität vorgetäuscht, um ihn in Sicherheit zu wiegen. Es ist also nicht nur Vorsicht geboten, wenn die E-Mail angeblich von einem Prinzen aus Nigeria stammt; heute sind Cyberkriminelle in der Lage, E-Mails zu versenden, die vermeintlich von einem Unternehmen in der Produktionskette stammen – oder gar vom eigenen.

Das könnte Sie auch interessieren

Werkzeugbahnen für Zerspanprozesse in CAM-Systemen zu planen erfordert Expertenwissen. Viele Parameter müssen bestimmt und geprüft werden, um die Bahnplanung Schritt für Schritt zu optimieren. Im Projekt CAMStylus arbeiten die Beteiligten daran, diese Aufgabe zu vereinfachen - per KI-gestützter Virtual-Reality-Umgebung.‣ weiterlesen

In einer Studie von Techconsult in Zusammenarbeit mit Grandcentrix wurden 200 Unternehmen ab 250 Beschäftigten aller Branchen zum Thema ESG in ihren Unternehmen befragt. Die Studie hebt die zentrale Rolle der jüngsten CSR-Direktive der EU bei der Förderung von Transparenz und Nachhaltigkeit in Unternehmen hervor. Dabei beleuchtet sie die Fortschritte und Herausforderungen bei der Umsetzung von Umwelt-, Sozial- und Unternehmensführungskriterien (ESG) im Zusammenhang mit der Nutzung von IoT-Technologien.‣ weiterlesen

AappliedAI hat vier KI Use Cases identifiziert, die es dem produzierenden Gewerbe ermöglichen, ihre Effizienz und Produktivität zu steigern. Mit der Anwendung bewährter Technologien können sich die Investitionen bereits nach einem Jahr amortisieren.‣ weiterlesen

Hinter jedem erfolgreichen Start-up steht eine gute Idee. Bei RockFarm sind es gleich mehrere: Das Berliner Unternehmen baut nachhaltige Natursteinmauern aus CO2 bindendem Lavagestein. Oder besser gesagt, es lässt sie bauen - von einem Yaskawa-Cobot HC10DTP.‣ weiterlesen

Mit über 2,2Mio.t verarbeitetem Schrott pro Jahr ist die Swiss Steel Group einer der größten Recyclingbetriebe Europas. Für seinen 'Green Steel', also Stahl aus recyceltem Material, arbeitet das Unternehmen an einem digitalen Zwilling des ankommenden Schrotts.‣ weiterlesen

Laut einer aktuellen Studie von Hitachi Vantara betrachten fast alle der dafür befragten Unternehmen GenAI als eine der Top-5-Prioritäten. Aber nur 44 Prozent haben umfassende Governance-Richtlinien eingeführt.‣ weiterlesen

61 Prozent der Unternehmen in Deutschland wollen laut einer Bitkom-Befragung per Cloud interne Prozesse digitalisieren, vor einem Jahr waren es nur 45 Prozent. Mittelfristig wollen die Unternehmen mehr als 50 Prozent ihrer Anwendungen in die Cloud verlagern.‣ weiterlesen

Mit generativer KI erlebt 'Right Brain AI', also eine KI, die kreative Fähigkeiten der rechten menschlichen Gehirnhälfte nachahmt, derzeit einen rasanten Aufstieg. Dieser öffnet aber auch die Tür für einen breiteren Einsatz von eher analytischer 'Left Brain AI'. Das zeigt eine aktuelle Studie von Pegasystems.‣ weiterlesen

Um klima- und ressourcengerechtes Bauen voranzubringen, arbeiten Forschende der Bergischen Universität Wuppertal in ihrem Projekt TimberConnect an der Optimierung von digitalen Prozessen entlang der Lieferkette von Holzbauteilen. Ihr Ziel ist unter anderem, digitale Produktpässe zu erzeugen.‣ weiterlesen

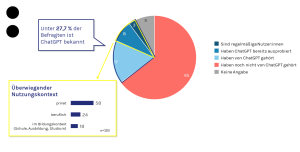

Rund zwei Drittel der Erwerbstätigen in Deutschland verwenden ChatGPT und Co. zumindest testweise, 37 Prozent arbeiten regelmäßig mit KI-Anwendungen. Doch auch Cyberkriminelle machen sich vermehrt die Stärken künstlicher Intelligenz zunutze - mit weitreichenden Folgen.‣ weiterlesen

Erstmals seit der Energiekrise verzeichnet der Energieeffizienz-Index der deutschen Industrie mit allen drei Teilindizes (die Bedeutung, Produktivität und Investitionen betreffend) einen leichten Rückgang. Mögliche Gründe erkennt EEP-Institutsleiter Professor Alexander Sauer in der Unsicherheit und der drohenden Rezession, der dadurch getriebenen Prioritätenverschiebung und der Reduktion von Produktionskapazität.‣ weiterlesen