Cyberattacken oft nur schwer zu erkennen

Hacken mit legitimen Tools

Sind Cyberattacken einmal in das Unternehmensnetzwerk eingedrungen, nutzen Hacker oftmals auch legitime Tools für weitere Aktivitäten, was die Angriffserkennung erschwert. Dies hat eine Analyse von Kaspersky ergeben.

(Bild: Kaspersky Labs GmbH)

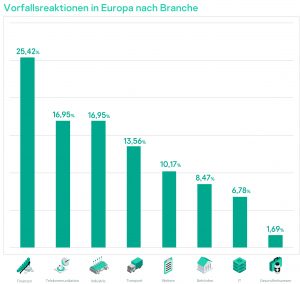

Europäische Unternehmen und Organisationen aus sämtlichen Branchen haben mit Cyberangriffen zu kämpfen. So betraf fast ein Viertel (24 Prozent) der weltweit von Kaspersky analysierten Vorfallreaktionen (Incident Responses) im vergangenen Jahr Europa, Platz zwei nach dem Mittleren Osten (32,6 Prozent). Am häufigsten lösten verdächtige Dateien (36,2 Prozent), bereits verschlüsselte Daten (21,3 Prozent) oder verdächtige Aktivitäten an den Endpoints (10,6 Prozent) eine Vorfallreaktion bei Unternehmen aus. Dabei wird die Hälfte der Vorfälle erst nach einigen Wochen entdeckt. Laut der Analyse steht zudem ein Viertel der Sicherheitsvorfälle in Verbindung mit legitimen Verwaltungs- und Fernzugriffstools, die Sicherheitslösungen als Angriffe nur schwer erkennen können.

Wie werden Angriffe erkannt?

Unternehmen erkennen Cyberangriffe zum einen an auffälligen negativen Auswirkungen wie verschlüsselten Daten, Geldverlust oder geleakten Daten sowie aufgrund von Warnungen, die sie von ihren Sicherheitslösungen erhalten. Bei der Analyse der Vorfallreaktionen in Europa stellten die Kaspersky-Experten fest, dass in 35,3 Prozent der Fälle ausgenutzte Programm-Schwachstellen das Einfallstor in das Unternehmensnetzwerk waren. Als weitere erste Angriffsvektoren dienten

- • schädliche E-Mails (29,4 Prozent),

- • externe Datenträger (11,8 Prozent),

- • Ausnutzung von Schwachstellen aufgrund fehlerhafter Konfiguration (11,8 Prozent),

- • geleakte Zugangsdaten (5,9 Prozent)

- • sowie Insider (5,9 Prozent)

Die meisten analysierten Angriffsfälle entfielen auf den Finanzsektor (25,4 Prozent), gefolgt von der Industrie und dem Telekommunikationssektor mit jeweils 16,9 Prozent.

18 verschiedene Tools identifiziert

Waren die Angreifer erst einmal im Netzwerk, missbrauchten sie in 25 Prozent der analysierten Incident Responses legitime Tools, um Schaden anzurichten. Diese dienen eigentlich IT- und Netzwerkadministratoren unter anderem dazu, Fehler zu beheben und den Mitarbeitern technischen Support zu bieten. Jedoch können Cyberkriminelle damit Prozesse auf Endpunkten ausführen, auf vertrauliche Informationen zugreifen und diese extrahieren, wobei verschiedene Sicherheitskontrollen zur Erkennung von Malware umgangen werden. Bei der Analyse identifizierten die Kaspersky-Experten 18 verschiedene legitime Tools, die von Angreifern für schädliche Zwecke missbraucht wurden. Bei der Hälfte der in Europa analysierten Fälle wurde das Verwaltungstool PowerShell sowie PsExec verwendet.

- • Den Zugriff auf Remoteverwaltungstools von externen IP-Adressen beschränken und sicherstellen, dass auf Fernbedienungsschnittstellen nur von einer begrenzten Anzahl von Endpunkten aus zugegriffen werden kann.

- • Strenge Passwort-Richtlinien für alle IT-Systeme und den Einsatz von Multi-Faktor-Authentifizierung durchsetzen.

- • Mitarbeitern eingeschränkte Privilegien anbieten und Konten mit hohen Privilegien nur denjenigen gewähren, die dies zur Erfüllung ihrer Aufgabe benötigen.

- • Installation einer dedizierten Sicherheitslösung auf allen Windows-, Linux- und MacOS-Endpunkten.

- • SOC(Security Operations Center)-Teams Zugang zu den neuesten Erkenntnissen über Bedrohungen mittels Threat Intelligence ermöglichen.

- • Regelmäßige Erstellung von Backups aller relevanten Geschäftsdaten.

Das könnte Sie auch interessieren

3 Prozent der großen Industrieunternehmen setzen GenAI bereits großflächig ein, und rund ein Viertel hat erste Pilotprojekte gestartet. Laut einer Untersuchung der Unternehmensberatung McKinsey kann die Mehrheit der Unternehmen den Mehrwert der Technologie für den Unternehmenserfolg bislang aber noch nicht beziffern.‣ weiterlesen

Die Industrie arbeitet daran, die Barrieren zwischen IT und OT abzubauen. So können Unternehmen ihre Produktion effizienter und innovativer gestalten und im immer härter werdenden globalen Wettbewerb bestehen. Francis Chow von Red Hat erklärt, welche Rolle Open-Source-Technologien dabei spielen.‣ weiterlesen

Für dauerhafte Wettbewerbsfähigkeit müssen deutsche Hersteller angesichts weiterhin drohender Rezession und hoher Energiekosten die nächste Stufe der Digitalisierung erreichen. Die Mehrheit der Unternehmen bereitet sich in diesem Zug auf Smart Manufacturing vor, wie eine von Statista durchgeführte und Avanade beauftragte Studie zeigt.‣ weiterlesen

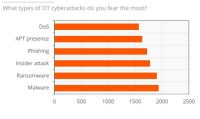

Ein Bericht von ABI Research und Palo Alto Networks über den Stand der OT-Sicherheit zeigt, dass im vergangenen Jahr eines von vier Industrieunternehmen seinen Betrieb aufgrund eines Cyberangriffs vorübergehend stilllegen musste. Die Komplexität beim Einsatz von OT-Sicherheitslösungen stellt für die Befragten das größte Hindernis dar.‣ weiterlesen

Vom 22. bis zum 26. April wird Hannover zum Schaufenster für die Industrie. Neben künstlicher Intelligenz sollen insbesondere Produkte und Services für eine nachhaltigere Industrie im Fokus stehen.‣ weiterlesen

Eine Umfrage von Hewlett Packard Enterprise (HPE) unter 400 Führungskräften in Industrie-Unternehmen in Deutschland zeigt, dass zwei Drittel der Befragten den Data Act als Chance wahrnehmen. Der Data Act stieß unter anderem bei Branchenverbänden auf Kritik.‣ weiterlesen

Carbon Management-Technologien stehen im Fokus, um CO2-Emissionen zu reduzieren und zu managen. Die Rolle des Maschinenbaus und mögliche Entwicklungspfade betrachtet eine neue Studie des VDMA Competence Center Future Business.‣ weiterlesen

Deutsche Unternehmen nehmen eine zunehmende Bedrohung durch Cyber-Angriffe wahr. Das zeigt eine aktuelle Umfrage vom Markt- und Meinungsforschungsinstitut YouGov im Auftrag von 1&1 Versatel, an der mehr als 1.000 Unternehmensentscheider teilnahmen.‣ weiterlesen

Fraunhofer-Forschende haben für Fahrer und Fahrerinnen von Baumaschinen einen Helm mit integriertem Beschleunigungssensor entwickelt. Die Helm-Sensorik misst die Vibrationen der Baumaschinen. Die Sensorsignale werden analysiert, eine Software zeigt die Belastung für den Menschen an.‣ weiterlesen

Mit der Do-it-yourself-Automatisierung sollen Unternehmen ihre Automatisierungskonzepte selbst gestalten können. Die Komponenten dafür werden über eine Plattform bereitgestellt. Etienne Lacroix, CEO der DIY-Plattform Vention erklärt das Konzept.‣ weiterlesen

Rund 2.700 Aussteller aus mehr als 50 Ländern werden vom 10. bis 14. Juni zur Achema in Frankfurt erwartet. Mit mehr als 1.000 Rednern setzt das begleitende Kongress- und Bühnenprogramm darüber hinaus Impulse für eine erfolgreiche Transformation der Prozessindustrie. An allen fünf Messetagen sollen zudem Angebote für den Nachwuchs zur Zukunftssicherung der Branche beitragen.‣ weiterlesen