So läuft eine Ransomware-Attacke ab

Aus Sicht des Opfers

Die Waffe gegen einen Ransomware-Angriff heißt: Managed Threat Response. Das Tool ermöglicht eine einzigartige Perspektive auf die realen Abläufe eines Cyberangriffs. Sophos gibt einen Einblick in die Sicht des Opfers und widerlegt einen typischen Denkfehler: Ransomware ist nicht der Beginn, sondern das Finale einer Attacke.

(Bild: ©PR Image Factory/stock.adobe.com)

Keine Organisation möchte Opfer von Cyberkriminalität werden. Aber wenn es Sicherheitslücken gibt, ist es wahrscheinlich, dass Angreifer diese finden und ausnutzen werden. Dabei kann es Monate oder sogar noch länger dauern, bis das Opfer den Angriff überhaupt bemerkt. Sogenannte Incident Responder können Unternehmen dabei helfen, Angriffe und deren Auswirkungen zu identifizieren, zu blockieren und abzuschwächen. Ein solches Monitoring ermöglicht außerdem eine genaue Analyse von Angriffsmustern und im Ergebnis eine hautnahe Betrachtung, wie Cyberkriminalität tatsächlich die Opfer trifft.

Angreifer werden geschickter

Angreifer sind immer geschickter darin, sich zu tarnen. Daher sind verschiedene Sicherheitslevel notwendig, die die Angriffskette an unterschiedlichen Orten durchbrechen. Während die initiale Verletzung automatisiert abläuft, nutzen Hacker im Anschluss beispielsweise legitime IT-Werkzeuge, wie z.B. Netzwerk-Scanner, für ihre Zwecke, um Sicherheitstechnologien zu umgehen und sich lateral durch das Netzwerk zu bewegen. Die Herausforderung für Opfer liegt darin, dass IT-Sicherheitsteams besonders wachsam bei der Bewertung von Tools sein müssen, die legitim und deswegen aber auch beliebt und häufig gebräuchlich bei Angreifern sind. Zudem kompromittieren Angreifer regelmäßig bestehende Administrator-Accounts, um sich vor aller Augen zu verstecken. Werden sie in ihren Angriffen gestoppt, versuchen sie etwas anderes. Und hier offenbart sich einer der bedeutendsten und durch die Opfer immer noch zu sehr unterschätzter Aspekt von Cyberkriminalität: Man kämpft nicht gegen Malware-Code, sondern gegen Menschen.

Ransomware-Meldung als Finale

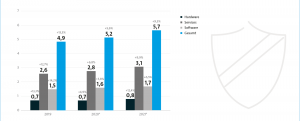

Laut Incident Respondern glauben viele Opfer, dass ein Angriff erst kurz vor seiner Sichtbarkeit – z.B. durch die Ransomware-Meldung – erfolgt ist. In der Regel haben sich Angreifer jedoch bereits eine ganze Weile vor diesem Zeitpunkt im Netzwerk aufgehalten. Sie agieren verborgen, scannen das System, installieren Hintertüren und stehlen Informationen. All diese Aktivitäten sind Marker, die geprüft werden müssen, um eine vollständige Wiederherstellung nach dem Angriff zu erleichtern. Der Teil des Angriffs, der am meisten die Alarmglocken klingen lässt, ist das Starten von Ransomware. An diesem Punkt gelingen dem Angreifer alle oben genannten Methoden im Opfer-Netzwerk, so dass er aus seiner Deckung kommen und präsent sein kann. Mit anderen Worten: die Implementierung von Ransomware markiert das Finale eines Angriffs, nicht seinen Beginn.

Das könnte Sie auch interessieren

Werkzeugbahnen für Zerspanprozesse in CAM-Systemen zu planen erfordert Expertenwissen. Viele Parameter müssen bestimmt und geprüft werden, um die Bahnplanung Schritt für Schritt zu optimieren. Im Projekt CAMStylus arbeiten die Beteiligten daran, diese Aufgabe zu vereinfachen - per KI-gestützter Virtual-Reality-Umgebung.‣ weiterlesen

In einer Studie von Techconsult in Zusammenarbeit mit Grandcentrix wurden 200 Unternehmen ab 250 Beschäftigten aller Branchen zum Thema ESG in ihren Unternehmen befragt. Die Studie hebt die zentrale Rolle der jüngsten CSR-Direktive der EU bei der Förderung von Transparenz und Nachhaltigkeit in Unternehmen hervor. Dabei beleuchtet sie die Fortschritte und Herausforderungen bei der Umsetzung von Umwelt-, Sozial- und Unternehmensführungskriterien (ESG) im Zusammenhang mit der Nutzung von IoT-Technologien.‣ weiterlesen

AappliedAI hat vier KI Use Cases identifiziert, die es dem produzierenden Gewerbe ermöglichen, ihre Effizienz und Produktivität zu steigern. Mit der Anwendung bewährter Technologien können sich die Investitionen bereits nach einem Jahr amortisieren.‣ weiterlesen

Hinter jedem erfolgreichen Start-up steht eine gute Idee. Bei RockFarm sind es gleich mehrere: Das Berliner Unternehmen baut nachhaltige Natursteinmauern aus CO2 bindendem Lavagestein. Oder besser gesagt, es lässt sie bauen - von einem Yaskawa-Cobot HC10DTP.‣ weiterlesen

Mit über 2,2Mio.t verarbeitetem Schrott pro Jahr ist die Swiss Steel Group einer der größten Recyclingbetriebe Europas. Für seinen 'Green Steel', also Stahl aus recyceltem Material, arbeitet das Unternehmen an einem digitalen Zwilling des ankommenden Schrotts.‣ weiterlesen

Laut einer aktuellen Studie von Hitachi Vantara betrachten fast alle der dafür befragten Unternehmen GenAI als eine der Top-5-Prioritäten. Aber nur 44 Prozent haben umfassende Governance-Richtlinien eingeführt.‣ weiterlesen

61 Prozent der Unternehmen in Deutschland wollen laut einer Bitkom-Befragung per Cloud interne Prozesse digitalisieren, vor einem Jahr waren es nur 45 Prozent. Mittelfristig wollen die Unternehmen mehr als 50 Prozent ihrer Anwendungen in die Cloud verlagern.‣ weiterlesen

Mit generativer KI erlebt 'Right Brain AI', also eine KI, die kreative Fähigkeiten der rechten menschlichen Gehirnhälfte nachahmt, derzeit einen rasanten Aufstieg. Dieser öffnet aber auch die Tür für einen breiteren Einsatz von eher analytischer 'Left Brain AI'. Das zeigt eine aktuelle Studie von Pegasystems.‣ weiterlesen

Um klima- und ressourcengerechtes Bauen voranzubringen, arbeiten Forschende der Bergischen Universität Wuppertal in ihrem Projekt TimberConnect an der Optimierung von digitalen Prozessen entlang der Lieferkette von Holzbauteilen. Ihr Ziel ist unter anderem, digitale Produktpässe zu erzeugen.‣ weiterlesen

Rund zwei Drittel der Erwerbstätigen in Deutschland verwenden ChatGPT und Co. zumindest testweise, 37 Prozent arbeiten regelmäßig mit KI-Anwendungen. Doch auch Cyberkriminelle machen sich vermehrt die Stärken künstlicher Intelligenz zunutze - mit weitreichenden Folgen.‣ weiterlesen

Erstmals seit der Energiekrise verzeichnet der Energieeffizienz-Index der deutschen Industrie mit allen drei Teilindizes (die Bedeutung, Produktivität und Investitionen betreffend) einen leichten Rückgang. Mögliche Gründe erkennt EEP-Institutsleiter Professor Alexander Sauer in der Unsicherheit und der drohenden Rezession, der dadurch getriebenen Prioritätenverschiebung und der Reduktion von Produktionskapazität.‣ weiterlesen