Cyberattacken oft nur schwer zu erkennen

Hacken mit legitimen Tools

Sind Cyberattacken einmal in das Unternehmensnetzwerk eingedrungen, nutzen Hacker oftmals auch legitime Tools für weitere Aktivitäten, was die Angriffserkennung erschwert. Dies hat eine Analyse von Kaspersky ergeben.

(Bild: Kaspersky Labs GmbH)

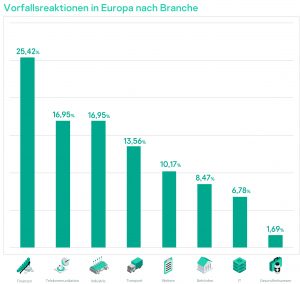

Europäische Unternehmen und Organisationen aus sämtlichen Branchen haben mit Cyberangriffen zu kämpfen. So betraf fast ein Viertel (24 Prozent) der weltweit von Kaspersky analysierten Vorfallreaktionen (Incident Responses) im vergangenen Jahr Europa, Platz zwei nach dem Mittleren Osten (32,6 Prozent). Am häufigsten lösten verdächtige Dateien (36,2 Prozent), bereits verschlüsselte Daten (21,3 Prozent) oder verdächtige Aktivitäten an den Endpoints (10,6 Prozent) eine Vorfallreaktion bei Unternehmen aus. Dabei wird die Hälfte der Vorfälle erst nach einigen Wochen entdeckt. Laut der Analyse steht zudem ein Viertel der Sicherheitsvorfälle in Verbindung mit legitimen Verwaltungs- und Fernzugriffstools, die Sicherheitslösungen als Angriffe nur schwer erkennen können.

Wie werden Angriffe erkannt?

Unternehmen erkennen Cyberangriffe zum einen an auffälligen negativen Auswirkungen wie verschlüsselten Daten, Geldverlust oder geleakten Daten sowie aufgrund von Warnungen, die sie von ihren Sicherheitslösungen erhalten. Bei der Analyse der Vorfallreaktionen in Europa stellten die Kaspersky-Experten fest, dass in 35,3 Prozent der Fälle ausgenutzte Programm-Schwachstellen das Einfallstor in das Unternehmensnetzwerk waren. Als weitere erste Angriffsvektoren dienten

- • schädliche E-Mails (29,4 Prozent),

- • externe Datenträger (11,8 Prozent),

- • Ausnutzung von Schwachstellen aufgrund fehlerhafter Konfiguration (11,8 Prozent),

- • geleakte Zugangsdaten (5,9 Prozent)

- • sowie Insider (5,9 Prozent)

Die meisten analysierten Angriffsfälle entfielen auf den Finanzsektor (25,4 Prozent), gefolgt von der Industrie und dem Telekommunikationssektor mit jeweils 16,9 Prozent.

18 verschiedene Tools identifiziert

Waren die Angreifer erst einmal im Netzwerk, missbrauchten sie in 25 Prozent der analysierten Incident Responses legitime Tools, um Schaden anzurichten. Diese dienen eigentlich IT- und Netzwerkadministratoren unter anderem dazu, Fehler zu beheben und den Mitarbeitern technischen Support zu bieten. Jedoch können Cyberkriminelle damit Prozesse auf Endpunkten ausführen, auf vertrauliche Informationen zugreifen und diese extrahieren, wobei verschiedene Sicherheitskontrollen zur Erkennung von Malware umgangen werden. Bei der Analyse identifizierten die Kaspersky-Experten 18 verschiedene legitime Tools, die von Angreifern für schädliche Zwecke missbraucht wurden. Bei der Hälfte der in Europa analysierten Fälle wurde das Verwaltungstool PowerShell sowie PsExec verwendet.

- • Den Zugriff auf Remoteverwaltungstools von externen IP-Adressen beschränken und sicherstellen, dass auf Fernbedienungsschnittstellen nur von einer begrenzten Anzahl von Endpunkten aus zugegriffen werden kann.

- • Strenge Passwort-Richtlinien für alle IT-Systeme und den Einsatz von Multi-Faktor-Authentifizierung durchsetzen.

- • Mitarbeitern eingeschränkte Privilegien anbieten und Konten mit hohen Privilegien nur denjenigen gewähren, die dies zur Erfüllung ihrer Aufgabe benötigen.

- • Installation einer dedizierten Sicherheitslösung auf allen Windows-, Linux- und MacOS-Endpunkten.

- • SOC(Security Operations Center)-Teams Zugang zu den neuesten Erkenntnissen über Bedrohungen mittels Threat Intelligence ermöglichen.

- • Regelmäßige Erstellung von Backups aller relevanten Geschäftsdaten.

Das könnte Sie auch interessieren

Werkzeugbahnen für Zerspanprozesse in CAM-Systemen zu planen erfordert Expertenwissen. Viele Parameter müssen bestimmt und geprüft werden, um die Bahnplanung Schritt für Schritt zu optimieren. Im Projekt CAMStylus arbeiten die Beteiligten daran, diese Aufgabe zu vereinfachen - per KI-gestützter Virtual-Reality-Umgebung.‣ weiterlesen

AappliedAI hat vier KI Use Cases identifiziert, die es dem produzierenden Gewerbe ermöglichen, ihre Effizienz und Produktivität zu steigern. Mit der Anwendung bewährter Technologien können sich die Investitionen bereits nach einem Jahr amortisieren.‣ weiterlesen

Hinter jedem erfolgreichen Start-up steht eine gute Idee. Bei RockFarm sind es gleich mehrere: Das Berliner Unternehmen baut nachhaltige Natursteinmauern aus CO2 bindendem Lavagestein. Oder besser gesagt, es lässt sie bauen - von einem Yaskawa-Cobot HC10DTP.‣ weiterlesen

In einer Studie von Techconsult in Zusammenarbeit mit Grandcentrix wurden 200 Unternehmen ab 250 Beschäftigten aller Branchen zum Thema ESG in ihren Unternehmen befragt. Die Studie hebt die zentrale Rolle der jüngsten CSR-Direktive der EU bei der Förderung von Transparenz und Nachhaltigkeit in Unternehmen hervor. Dabei beleuchtet sie die Fortschritte und Herausforderungen bei der Umsetzung von Umwelt-, Sozial- und Unternehmensführungskriterien (ESG) im Zusammenhang mit der Nutzung von IoT-Technologien.‣ weiterlesen

Mit über 2,2Mio.t verarbeitetem Schrott pro Jahr ist die Swiss Steel Group einer der größten Recyclingbetriebe Europas. Für seinen 'Green Steel', also Stahl aus recyceltem Material, arbeitet das Unternehmen an einem digitalen Zwilling des ankommenden Schrotts.‣ weiterlesen

Laut einer aktuellen Studie von Hitachi Vantara betrachten fast alle der dafür befragten Unternehmen GenAI als eine der Top-5-Prioritäten. Aber nur 44 Prozent haben umfassende Governance-Richtlinien eingeführt.‣ weiterlesen

61 Prozent der Unternehmen in Deutschland wollen laut einer Bitkom-Befragung per Cloud interne Prozesse digitalisieren, vor einem Jahr waren es nur 45 Prozent. Mittelfristig wollen die Unternehmen mehr als 50 Prozent ihrer Anwendungen in die Cloud verlagern.‣ weiterlesen

Mit generativer KI erlebt 'Right Brain AI', also eine KI, die kreative Fähigkeiten der rechten menschlichen Gehirnhälfte nachahmt, derzeit einen rasanten Aufstieg. Dieser öffnet aber auch die Tür für einen breiteren Einsatz von eher analytischer 'Left Brain AI'. Das zeigt eine aktuelle Studie von Pegasystems.‣ weiterlesen

Um klima- und ressourcengerechtes Bauen voranzubringen, arbeiten Forschende der Bergischen Universität Wuppertal in ihrem Projekt TimberConnect an der Optimierung von digitalen Prozessen entlang der Lieferkette von Holzbauteilen. Ihr Ziel ist unter anderem, digitale Produktpässe zu erzeugen.‣ weiterlesen

Rund zwei Drittel der Erwerbstätigen in Deutschland verwenden ChatGPT und Co. zumindest testweise, 37 Prozent arbeiten regelmäßig mit KI-Anwendungen. Doch auch Cyberkriminelle machen sich vermehrt die Stärken künstlicher Intelligenz zunutze - mit weitreichenden Folgen.‣ weiterlesen

Erstmals seit der Energiekrise verzeichnet der Energieeffizienz-Index der deutschen Industrie mit allen drei Teilindizes (die Bedeutung, Produktivität und Investitionen betreffend) einen leichten Rückgang. Mögliche Gründe erkennt EEP-Institutsleiter Professor Alexander Sauer in der Unsicherheit und der drohenden Rezession, der dadurch getriebenen Prioritätenverschiebung und der Reduktion von Produktionskapazität.‣ weiterlesen