Industrial-Ethernet-Protokolle:

Sicherheitsrisiko Layer-2-Switch

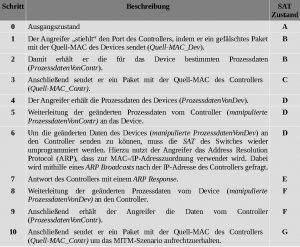

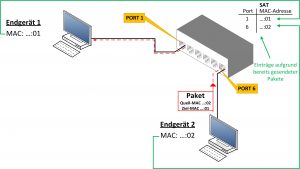

Ein bekanntes Szenario ist Port-Stealing. Dabei wird eine Schwachstelle in der Architektur von Layer-2-Switches genutzt. Wie ein solcher Angriff bei industriellen Ethernet-Protokollen funktioniert, wird nachfolgend am Beispiel von Profinet IO gezeigt.

Switches sind Kopplungselemente, welche die Teilnehmer eines Netzwerks miteinander verbinden und Pakete anhand von Informationen der Sicherungsschicht (Schicht 2 des ISO/OSI-Modells) weiterleiten. Jeder Teilnehmer eines Netzwerks besitzt eine Hardware-Adresse (MAC-Adresse). Um einem Gerät einen (physikalischen) Port zuzuordnen, analysiert der Switch die auf einem Port empfangenen Pakete und liest die Quell-MAC-Adresse aus. Er speichert diese in einer Tabelle, der Source-Address-Table (SAT) ab. Empfängt der Switch ein Paket von Endgerät 2 mit der Quelladresse …:02, welches die Zieladresse …:01 enthält, kann er anhand der Einträge in der SAT feststellen, hinter welchem Port der Empfänger (Endgerät 1) zu finden ist (Port 1) und leitet es dorthin weiter (vgl. Beispiel Abbildung 1). Wechselt ein Gerät den Port, muss der Switch diesen Vorgang erkennen, um eine Weiterleitung von Paketen an diesen Teilnehmer sicherzustellen. Der Switch handelt dynamisch und schreibt die SAT entsprechend um. Allerdings kann ein Angreifer diesen Mechanismus nutzen und Pakete “stehlen” (daher Port-Stealing). Hierzu muss dieser einen physikalischen Zugang zum Switch besitzen (Port 3). Sendet er ein (manipuliertes) Paket mit der MAC-Adresse von Endgerät 1 als Quelle und einer beliebigen als Ziel (im Beispiel seine eigene), wird die SAT aktualisiert und der Angreifer erhält das an Endgerät 1 adressierte Paket (vgl. Beispiel Abbildung 2).Mögliche Angriffsszenarien

Werden kontinuierlich derartige Pakete versandt, gelangen die an das Opfer adressierten Daten nicht mehr an ihr eigentliches Ziel – die klassische Denial-of-Service-Attacke. In industriellen Netzwerken können damit wichtige Komponenten vom Netzwerk getrennt werden, was schwerwiegende Folgen haben kann. Doch i. d. R. werden Systeme, die über Profinet IO kommunizieren, so projektiert, dass bei einer vorbestimmten Zeitspanne ohne Paketeingang eine Alarmmeldung gegeben wird. Das betroffene Gerät wird in einen sicheren Zustand versetzt und der Operator beginnt mit der Fehlersuche. Ein gefährlicheres Szenario ist der Man-in-the-Middle-Angriff (MITM-Angriff). Dabei positioniert sich der Angreifer zwischen zwei Netzwerkteilnehmern und kann dadurch übertragene Daten mitlesen oder manipulieren. Dies stellt sowohl aus datenschutzrechtlicher Sicht, als auch aus Gründen der Betriebssicherheit ein hohes Risiko dar.

Datenübertragung bei Profinet IO

Bei Profinet IO werden die Prozessdaten zwischen der Baugruppe, in der das Automatisierungsprogramm abläuft (IO-Controller) und dem Feldgerät (IO-Device) zyklisch übertragen. Der Datenaustausch erfolgt in einem parametrisierbaren Takt (abhängig von Gerät und Anlagengröße), die Zykluszeit liegt im ms-Bereich (typischer Wert: 4 ms). Beim Prozessdatenaustausch wird zur Identifizierung der Teilnehmer nur die MAC-Adresse verwendet. Konfigurations- und Diagnoseinformationen werden azyklisch über einen separaten Kanal versandt. Hierzu benötigt jeder Teilnehmer eine IP-Adresse.

Das könnte Sie auch interessieren

Fehler in Maschinen und Anlagen früh per VIBN zu finden, spart Kosten und beschleunigt die Auftragsabwicklung. Doch der Aufwand für die Modellerstellung darf den Nutzen nicht übersteigen. ‣ weiterlesen

Wer die Effizienz erhöhen will, braucht erst einmal Transparenz – das gilt auch für den Ressourcenverbrauch. In dieser Veranstaltung informieren Experten über bewährte Lösungen, um die Nachhaltigkeit der Produktion und ihrer Produkte erst zu bemessen und dann zu reduzieren. ‣ weiterlesen

Bei vielen Produzenten ist der OEE einer der wichtigsten Effizienzindikatoren. Der Erfolg des IIoT erklärt sich auch durch die vielen Stellschrauben, mit denen sich die Anlageneffizienz erhöhen lässt. ‣ weiterlesen

Die Industrie arbeitet daran, die Barrieren zwischen IT und OT abzubauen. So können Unternehmen ihre Produktion effizienter und innovativer gestalten und im immer härter werdenden globalen Wettbewerb bestehen. Francis Chow von Red Hat erklärt, welche Rolle Open-Source-Technologien dabei spielen.‣ weiterlesen

3 Prozent der großen Industrieunternehmen setzen GenAI bereits großflächig ein, und rund ein Viertel hat erste Pilotprojekte gestartet. Laut einer Untersuchung der Unternehmensberatung McKinsey kann die Mehrheit der Unternehmen den Mehrwert der Technologie für den Unternehmenserfolg bislang aber noch nicht beziffern.‣ weiterlesen

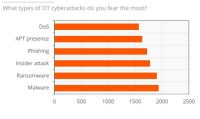

Ein Bericht von ABI Research und Palo Alto Networks über den Stand der OT-Sicherheit zeigt, dass im vergangenen Jahr eines von vier Industrieunternehmen seinen Betrieb aufgrund eines Cyberangriffs vorübergehend stilllegen musste. Die Komplexität beim Einsatz von OT-Sicherheitslösungen stellt für die Befragten das größte Hindernis dar.‣ weiterlesen

Für dauerhafte Wettbewerbsfähigkeit müssen deutsche Hersteller angesichts weiterhin drohender Rezession und hoher Energiekosten die nächste Stufe der Digitalisierung erreichen. Die Mehrheit der Unternehmen bereitet sich in diesem Zug auf Smart Manufacturing vor, wie eine von Statista durchgeführte und Avanade beauftragte Studie zeigt.‣ weiterlesen

Vom 22. bis zum 26. April wird Hannover zum Schaufenster für die Industrie. Neben künstlicher Intelligenz sollen insbesondere Produkte und Services für eine nachhaltigere Industrie im Fokus stehen.‣ weiterlesen

Eine Umfrage von Hewlett Packard Enterprise (HPE) unter 400 Führungskräften in Industrie-Unternehmen in Deutschland zeigt, dass zwei Drittel der Befragten den Data Act als Chance wahrnehmen. Der Data Act stieß unter anderem bei Branchenverbänden auf Kritik.‣ weiterlesen

Mit der Do-it-yourself-Automatisierung sollen Unternehmen ihre Automatisierungskonzepte selbst gestalten können. Die Komponenten dafür werden über eine Plattform bereitgestellt. Etienne Lacroix, CEO der DIY-Plattform Vention erklärt das Konzept.‣ weiterlesen

Fraunhofer-Forschende haben für Fahrer und Fahrerinnen von Baumaschinen einen Helm mit integriertem Beschleunigungssensor entwickelt. Die Helm-Sensorik misst die Vibrationen der Baumaschinen. Die Sensorsignale werden analysiert, eine Software zeigt die Belastung für den Menschen an.‣ weiterlesen