Schatten-IT: Inoffizielle Systeme legitimiert

Dreistufiges Vorgehen

Für den Umgang mit Schatten-IT wurde am FIR ein dreistufiges Vorgehen entwickelt, das die Bewertung von Chancen und Risiken beinhaltet. Im ersten Schritt gilt es, die vorhandene Schatten-IT zu identifizieren. Dazu gibt es drei Ansätze: die technische Analyse, die Interpretationen von Servicedesk-Anfragen und die Umfrage in den Fachabteilungen. Die technische Analyse basiert auf dem Einsatz von Lizenzmanagementsystemen oder Netzwerkanalysetools. Erstere beobachten installierte Software auf Endgeräten und ermöglichen die legale und lizensierte Nutzung. Anwender können eine Übersicht über genutzte Software erhalten und somit Schatten-IT identifizieren.

Netzwerkanalysewerkzeuge untersuchen hingegen die Netzwerknutzung, um Fehlerquellen aufzudecken und Sicherheitsbedrohungen zu erkennen. Die damit einhergehende Analyse der Datenströme liefert Hinweise auf die Existenz von Schatten-IT. Im Falle der unerlaubten Nutzung von Cloud-Services zum Datenaustausch ist der Upload aus dem Netzwerk erkenntlich. Darüber hinaus kann die Untersuchung von Informationen des Servicedesks Schatten-IT offenbaren. In der Praxis zeigt sich, dass einige der eingehenden Anfragen im Zusammenhang mit inoffiziellen Schatten-Lösungen stehen. Die dritte Möglichkeit stellt eine Umfrage innerhalb der Fachabteilungen dar.

Oft informelle Kanäle

In KMU existieren oft nur ungenügende IT-Serviceprozesse bei gleichzeitig fehlender Expertise. Lizenzmanagementsysteme und Netzwerkanalysetools sind zum Teil frei verfügbar, kommen jedoch oft nicht zum Einsatz. Zudem ist die Annahme, aus Servicedesk-Anfragen effizient auf Schatten-IT-Lösungen zu schließen, für einen Großteil der KMU nicht haltbar. Da in KMU informelle Kanäle mit geringem Formalisierungsgrad vorherrschen, werden Informationen oft mündlich ausgetauscht. Somit stellt die Suche nach Schatten-IT mithilfe von Interviews, erweitert um die Verarbeitung mündlich weitergegebener Informationen, die beste Lösung für KMU dar.

Chancen und Risiken bewerten

Im weiteren Verlauf gilt es, Chancen und Risiken zu bewerten. Im Rahmen einer unternehmensindividuellen Nutzwertanalyse (Schritt 2) können die Wirkungsbereiche der Chancen und Risiken identifiziert und gegeneinander abgewogen werden. Im abschließenden Schritt 3 muss darauf aufbauend eine geeignete Legitimierungsform abgeleitet werden. Im Fokus des Forschungsprojekts stehen dafür beispielsweise plattformbasierte Konzepte wie Low-Code-Plattformen. Die Anbindung eines Stores ermöglicht die Entwicklung von fachbereichsspezifischen Anwendungen, die von der IT-Abteilung überprüft werden. Eine Teilnahme am Forschungsprojekt ist jederzeit unverbindlich und kostenfrei möglich.

Das könnte Sie auch interessieren

Die SPS wird im nächsten Jahr (2025) vom 25. bis zum 27. November in Nürnberg stattfinden und somit wieder auf den seit vielen Jahren bekannten Zeitraum zurückkehren.‣ weiterlesen

Laut aktuellem Lagebild Cyberkriminalität sind Taten aus dem Ausland erneut gestiegen während solche aus dem Inland leicht rückläufig waren. Mehr als 800 Unternehmen haben 2023 einen Ransomwareangriff angezeigt, wobei von einer weitaus höheren Dunkelziffer ausgegangen wird.‣ weiterlesen

Anfang Mai fand die offizielle Eröffnungsfeier des AAS Dataspace for Everybody statt. Die Plattform soll kleinen und mittleren Unternehmen den Zugang zu Datenräumen, digitalen Zwillingen und Verwaltungsschalen erleichtern.‣ weiterlesen

3 Prozent der großen Industrieunternehmen setzen GenAI bereits großflächig ein, und rund ein Viertel hat erste Pilotprojekte gestartet. Laut einer Untersuchung der Unternehmensberatung McKinsey kann die Mehrheit der Unternehmen den Mehrwert der Technologie für den Unternehmenserfolg bislang aber noch nicht beziffern.‣ weiterlesen

Die Industrie arbeitet daran, die Barrieren zwischen IT und OT abzubauen. So können Unternehmen ihre Produktion effizienter und innovativer gestalten und im immer härter werdenden globalen Wettbewerb bestehen. Francis Chow von Red Hat erklärt, welche Rolle Open-Source-Technologien dabei spielen.‣ weiterlesen

Für dauerhafte Wettbewerbsfähigkeit müssen deutsche Hersteller angesichts weiterhin drohender Rezession und hoher Energiekosten die nächste Stufe der Digitalisierung erreichen. Die Mehrheit der Unternehmen bereitet sich in diesem Zug auf Smart Manufacturing vor, wie eine von Statista durchgeführte und Avanade beauftragte Studie zeigt.‣ weiterlesen

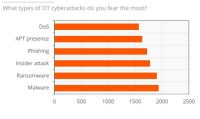

Ein Bericht von ABI Research und Palo Alto Networks über den Stand der OT-Sicherheit zeigt, dass im vergangenen Jahr eines von vier Industrieunternehmen seinen Betrieb aufgrund eines Cyberangriffs vorübergehend stilllegen musste. Die Komplexität beim Einsatz von OT-Sicherheitslösungen stellt für die Befragten das größte Hindernis dar.‣ weiterlesen

Eine Umfrage von Hewlett Packard Enterprise (HPE) unter 400 Führungskräften in Industrie-Unternehmen in Deutschland zeigt, dass zwei Drittel der Befragten den Data Act als Chance wahrnehmen. Der Data Act stieß unter anderem bei Branchenverbänden auf Kritik.‣ weiterlesen

Deutsche Unternehmen nehmen eine zunehmende Bedrohung durch Cyber-Angriffe wahr. Das zeigt eine aktuelle Umfrage vom Markt- und Meinungsforschungsinstitut YouGov im Auftrag von 1&1 Versatel, an der mehr als 1.000 Unternehmensentscheider teilnahmen.‣ weiterlesen

Fraunhofer-Forschende haben für Fahrer und Fahrerinnen von Baumaschinen einen Helm mit integriertem Beschleunigungssensor entwickelt. Die Helm-Sensorik misst die Vibrationen der Baumaschinen. Die Sensorsignale werden analysiert, eine Software zeigt die Belastung für den Menschen an.‣ weiterlesen

Mit der Do-it-yourself-Automatisierung sollen Unternehmen ihre Automatisierungskonzepte selbst gestalten können. Die Komponenten dafür werden über eine Plattform bereitgestellt. Etienne Lacroix, CEO der DIY-Plattform Vention erklärt das Konzept.‣ weiterlesen

Exklusiv für Abonnenten

Exklusiv für Abonnenten