Fehlgeschlagene Attacken

Wenn Cyberangriffe schiefgehen

Ransomware hat sich zu einem kriminellen Geschäft mit hohen Um- und Einsätzen entwickelt. Doch nicht jeder Angriff verläuft wie geplant. Der Security-Anbieter Sophos zählt einige Pannen auf.

Bild: ©Fractal Pictures/stock.adobe.com

Bei einem Ransomware-Angriff befinden sich Eindringlinge oft mehrere Tage bis zu Wochen im Netzwerk, bevor sie ihre Erpressungen starten. Während dieser Zeit bewegen sie sich durch das Netzwerk, stehlen Daten, installieren neue Tools, löschen Backups und noch vieles mehr. Um nicht entdeckt zu werden, müssen die Cyberkriminellen Taktiken oftmals mitten im Einsatz ändern oder für die geplante Malware-Einsätze einen zweiten Anlauf nehmen, wenn der erste scheitert. Dieser Druck kann zu Fehlern führen.

Das Sophos Rapid Response-Team hat einige verpatze Ransomware-Attacken zusammengetragen. Hier die Top 5 der Ransomware-Pannen:

• Die Avaddon-Gruppe, die von ihrem Opfer gebeten wurde, doch die eigenen Daten zu veröffentlichen – man könne einen Teil nicht wiederherstellen. Die Gruppe, zu dusselig zu verstehen, was ihr Opfer im Sinn hatte, machte die Ankündigung, Opferdaten zu veröffentlichen, wahr und das betroffene Unternehmen kam so wieder in den Besitz seiner Daten.

• Die Maze-Attacke, bei dem Cyberkriminelle eine große Menge Daten eines Unternehmens gestohlen wurden, nur um dann festzustellen, dass diese unlesbar waren: bereits verschlüsselt von der DoppelPaymer Ransomware. Eine Woche vorher.

• Der Conti-Angriff, bei dem Hacker ihre eigene, neu installierte Hintertür verschlüsselten. Sie hatten AnyDesk auf einem infizierten Rechner installiert, um sich Fernzugang zu sichern und rollten dann die Ransomware aus, die alles auf dem Gerät verschlüsselte — somit auch AnyDesk.

• Die Mount-Locker-Bande, die nicht verstehen konnte, warum ein Opfer sich weigerte zu zahlen, nachdem sie eine Stichprobe geleakt hatten. Die veröffentlichen Daten gehörten aber zu einer ganz anderen Firma.

• Ein Angriff, bei dem die attackierende Gruppe, die Konfigurationsdateien für den FTP Server, den sie zur Datenexfiltration nutzte, zurückließ. Damit konnte sich das Opfer einloggen und die gestohlenen Daten sämtlich löschen.

Das könnte Sie auch interessieren

Vom 22. bis zum 26. April wird Hannover zum Schaufenster für die Industrie. Neben künstlicher Intelligenz sollen insbesondere Produkte und Services für eine nachhaltigere Industrie im Fokus stehen.‣ weiterlesen

Eine Umfrage von Hewlett Packard Enterprise (HPE) unter 400 Führungskräften in Industrie-Unternehmen in Deutschland zeigt, dass zwei Drittel der Befragten den Data Act als Chance wahrnehmen. Der Data Act stieß unter anderem bei Branchenverbänden auf Kritik.‣ weiterlesen

Carbon Management-Technologien stehen im Fokus, um CO2-Emissionen zu reduzieren und zu managen. Die Rolle des Maschinenbaus und mögliche Entwicklungspfade betrachtet eine neue Studie des VDMA Competence Center Future Business.‣ weiterlesen

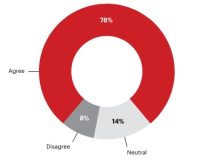

Deutsche Unternehmen nehmen eine zunehmende Bedrohung durch Cyber-Angriffe wahr. Das zeigt eine aktuelle Umfrage vom Markt- und Meinungsforschungsinstitut YouGov im Auftrag von 1&1 Versatel, an der mehr als 1.000 Unternehmensentscheider teilnahmen.‣ weiterlesen

Fraunhofer-Forschende haben für Fahrer und Fahrerinnen von Baumaschinen einen Helm mit integriertem Beschleunigungssensor entwickelt. Die Helm-Sensorik misst die Vibrationen der Baumaschinen. Die Sensorsignale werden analysiert, eine Software zeigt die Belastung für den Menschen an.‣ weiterlesen

Hohe Geschwindigkeit und hohe Erkennungsraten sind die Anforderungen an die Qualitätskontrolle in der Verpackungsbranche. Wie diese Anforderungen erreicht werden können, zeigt das Unternehmen Inndeo mit einem Automatisierungssystem auf Basis von industrieller Bildverarbeitung und Deep Learning.‣ weiterlesen

Laut einer Studie der Unternehmensberatung Bain & Company könnten Unternehmen ihre Produktivität durch digitale Tools, Industrie 4.0-Technologien und Nachhaltigkeitsmaßnahmen steigern. Deren Implementierung von folgt oft jedoch keiner konzertierten Strategie.‣ weiterlesen

Jeder zweite Betrieb investiert laut einer Betriebsräte-Befragung der IG Metall zu wenig am Standort. Demnach verfügen rund 48 Prozent der Unternehmen über eine Transformationsstrategie. Zudem sehen die Betriebsräte ein erhöhtes Risiko für Verlagerungen.‣ weiterlesen

Ziel des neuen VDMA-Forums Manufacturing-X ist es, der zunehmenden Bedeutung von Datenräumen als Basis für neue, digitale Geschäftsmodelle Rechnung zu tragen. Wie der Verband mitteilt, soll das Forum auf dem aufbauen, was in der letzten Dekade durch das VDMA-Forum Industrie 4.0 erarbeitet wurde. ‣ weiterlesen

Ob es sich lohnt, ältere Maschinen mit neuen Sensoren auszustatten, ist oft nicht klar. Im Projekt 'DiReProFit' wollen Forschende dieses Problem mit künstlicher Intelligenz zu lösen.‣ weiterlesen

Wie kann eine Maschine lernen, sich in unserer Lebenswelt visuell zu orientieren? Mit dieser Frage setzen sich die Wissenschaftler am Deutschen Forschungsinstitut für Künstliche Intelligenz (DFKI) aktuell auseinander – und entwickeln Lösungen.‣ weiterlesen