Steuerungssysteme vor Cyberangriffen schützen

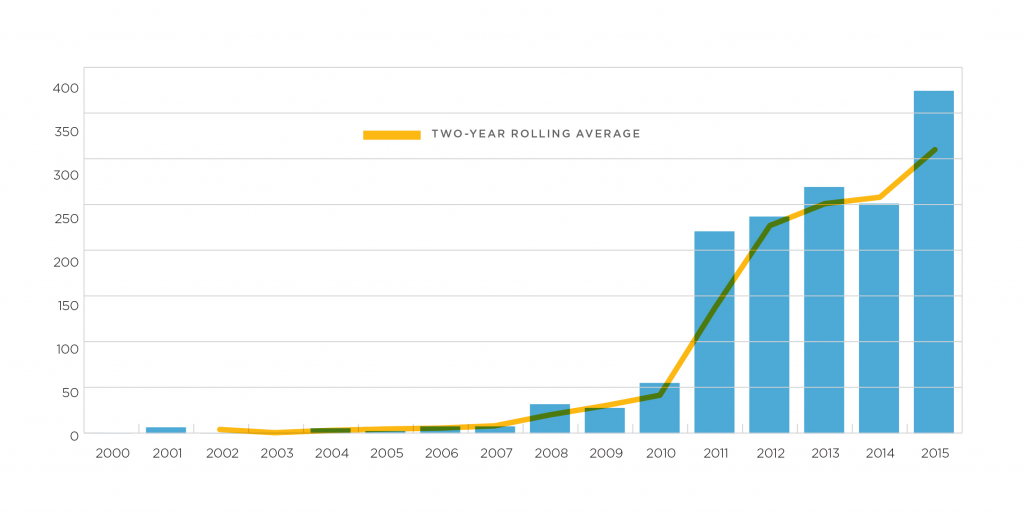

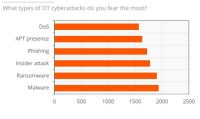

Egal ob Stromnetz, Wasserversorgung oder Produktionslinien: In den letzten Jahren ist ein enormer Anstieg von Cyberattacken auf industrielle Steuerungssysteme (engl. Industrial Control Systems, ICS) zu verzeichnen. Doch wie kann sich ein Unternehmen schützen?

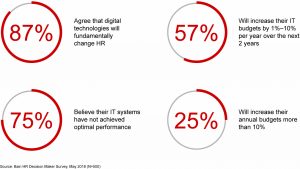

Veröffentlichung ICS-spezifischer Verwundbarkeiten pro Jahr (Bild: FireEye ‘2016 Industrial Control Systems (ICS) Vulnerability Trend Report’)

Unternehmen nutzen in der Produktion ICS-Protokolle, die oft über keine Authentifizierungsmöglichkeit verfügen. Fehlt diese Funktion, ist es schwierig festzustellen, ob ankommende Daten aus einer vertrauenswürdigen Quelle stammen. Denn ohne Authentifizierung können von jedem Rechner Befehle gesendet werden, die in der Lage sind, die Produktion zu manipulieren. Um Manipulationsversuchen zuvorzukommen, sollten Unternehmen alle Protokolle mit fehlender Authentifizierungsmöglichkeit identifizieren. Im Zuge dessen ist es sinnvoll, auch gleich den Schwere- und Verbreitungsgrad der Sicherheitslücken zu ermitteln. Als weitere Maßnahme empfiehlt es sich, herauszufinden, ob die Anlagen Authentifizierungsoptionen unterstützen und diese gegebenenfalls zu implementieren. Im Anschluss sollten Tests durchgeführt werden, ob die Produktionsstätten mit zwischengeschalteten Authentifizierungsoptionen reibungslos laufen. Durch eine Firewall und/oder von Deep Packet Inspection (DPI) lassen sich nicht-authentifizierte Befehle blockieren.

Veraltete Hardware

Oft ist Hardware für Industrieanlagen jahrzehntelang im Einsatz und daher nicht in der Lage, moderne Cyberbedrohungen zu verhindern. Ein weiteres Sicherheitsrisiko stellt die End-of-Life-Phase von Geräten und Software dar, etwa wenn Hersteller Software nicht mehr mit Patches unterstützen. Regelmäßige Upgrades für ältere Geräte, die mit dem Netzwerk verbunden sind und wichtige Funktionen in der Prozesssteuerung inne haben, senken das Sicherheitsrisiko für einen Hackerangriff. Sinnvoll ist es auch, Firewall-Regeln aufzusetzen, um Netzwerkverbindungen zu veralteter Hardware und Software zu sichern.

Schwache Benutzerauthentifizierung

Benutzerauthentifizierungen stellen sicher, dass nur berechtigte Personen oder Personenkreise Zugriff auf Programme haben. Die Authentifizierung erfolgt meist über die Eingabe eines Passwortes. Bei alten Steuerungssystemen sind Kennwörter oft einfach zu knacken, da sie hart codiert sind, in leicht zu entschlüsselnden Formaten abgespeichert oder direkt im Klartext übermittelt werden. Hacker haben somit leichtes Spiel und können nach der Entschlüsselung der Passwörter die Produktionsprozesse beliebig manipulieren. Um das Risiko zu senken, sollte in einem ersten Schritt der interne ICS-Gerätebestand mit der Liste der Geräte, die hart codierte Passwörter haben, abgeglichen werden. Dann gilt es, die Geräteprotokolle und den Netzwerkverkehr zu überwachen – so lassen sich passwortbezogene Sicherheitslücken aufspüren.

Das könnte Sie auch interessieren

Ein Bericht von ABI Research und Palo Alto Networks über den Stand der OT-Sicherheit zeigt, dass im vergangenen Jahr eines von vier Industrieunternehmen seinen Betrieb aufgrund eines Cyberangriffs vorübergehend stilllegen musste. Die Komplexität beim Einsatz von OT-Sicherheitslösungen stellt für die Befragten das größte Hindernis dar.‣ weiterlesen

2023 blockierte Trend Micro mehr als 161 Milliarden Cyberbedrohungen weltweit - 10 Prozent mehr als im Jahr zuvor und fast 107 Milliarden mehr als noch vor fünf Jahren. Der Security-Spezialist berichtet zudem davon, dass Cyberkriminelle gezieltere Attacken setzen. Auch Cloud-Umgebungen rücken zunehmend in den Fokus.‣ weiterlesen

Einst voneinander getrennt, wachsen IT und OT immer mehr zusammen. Ein gefundenes Fressen für Cyberkriminelle, denn Angriffsflächen wachsen. Um Tür und Tor für Hacker zu schließen, müssen Sicherheitskonzepte auf den Prüfstand gestellt werden, ohne in typische Stolperfallen zu treten.‣ weiterlesen

Laut einem Report des IT-Security-Spezialisten Claroty sind die in der zweiten Jahreshälfte 2022 bekannt gewordenen Schwachstellen in cyber-physischen Systemen nach dem Höchststand im zweiten Halbjahr 2021 um 14 Prozent zurückgegangen. Gleichzeitig haben die von internen Forschungs- und Produktsicherheitsteams entdeckten Schwachstellen im gleichen Zeitraum um 80 Prozent zugenommen.‣ weiterlesen

Cyberattacken gelten als Bedrohung Nummer 1 für Unternehmen. Umso wichtiger ist es, auf mögliche Vorfälle vorbereitet zu sein. Dadurch kann im Ernstfall der Umgang mit der Krise leichter fallen. Welche Punkte es dabei zu beachten gilt, beleuchten Johannes Fischer und Joshija Kelzenberg von Crunchtime Communications.‣ weiterlesen

Künstliche Intelligenz soll zu mehr Cybersicherheit beitragen - so ist etwa maschinelles Lernen Bestandteil vieler gängiger Security-Software-Lösungen. Die Technologie steht jedoch nicht nur der abwehrenden Seite zur Verfügung. Und auch Deep Learning als Methode des maschinellen Lernens ist oft intransparent. Verbessert KI also die Cybersicherheit?‣ weiterlesen

Nach den großen Ransomware-Wellen und den weitreichenden Veränderungen in den IT-Landschaften durch die COVID19-Pandemie führen nun auch die geopolitischen Folgen des Ukraine-Kriegs dazu, dass viele Organisationen erneut Anpassungen an ihrer Cyberverteidigung vornehmen müssen. Den geplanten Maßnahmen zur Optimierung der Security-Landschaft stehen allerdings zahlreiche gewichtige Herausforderungen entgegen, denen Unternehmen dringend Aufmerksamkeit widmen müssen.‣ weiterlesen

Sind Fertigungsunternehmen von Ransomware-Angriffen betroffen, zahlen sie im Vergleich zu anderen Branchen seltener Lösegeld. Wenn sie jedoch zahlen, liegen die Beträge laut einer Untersuchung des Security-Spezialisten Sophos deutlich höher als in anderen Branchen.‣ weiterlesen

Etwa jedes zweite Unternehmen hat laut einer Bitkom-Befragung einen Notfallplan im Falle eines Cyberangriffs. Dabei bereiten sich größere Unternehmen oft besser vor als kleinere.‣ weiterlesen

Mehr Netzwerkausfälle und längere Wiederherstellungszeit: Davon berichten CIOs und Netzwerktechniker in einer Befragung des Netzwerkspezialisten Opengear. Demnach liegt die durchschnittliche Downtime um 2 Stunden höher als 2020.‣ weiterlesen

Laut einer von Varonis Systems in Auftrag gegebenen Forrester-Studie, verzeichneten fast alle Sicherheitsverantwortlichen (96 Prozent) innerhalb der letzten 24 Monate einen Anstieg der Cloud-Nutzung in ihren Unternehmen. Dies führt dazu, dass SaaS-Anwendungen zum am häufigsten genutzten Speicherort werden. Für die Sicherheitsteams entstehen auf diese Weise immer größere Blind Spots.‣ weiterlesen