Steuerungssysteme vor Cyberangriffen schützen

Unzureichende Integritätsprüfungen

Durch die Integritätsprüfung werden Herkunft und Vollständigkeit von Daten sowie Codes durch kryptografische Überprüfung verifiziert. Doch Industrieanlagen leiden häufig unter folgenden Schwachstellen: @Aufzählung:Unzureichende Überprüfung der Softwaresignaturen: Diese geben an, ob eine Software von einer vertrauenswürdigen Quelle stammt. Sind keine Signaturen vorhanden, haben Hacker die Möglichkeit, in die Systeme einzudrignen. @Aufzählung:Unzureichende Überprüfung der Firmwareintegrität: Gelingt es einem Hacker durch ungenügende unternehmensseitige Überprüfung schadhafte Firmware hochzuladen, kann er den gesamten Funktionsbereich eines Gerätes übernehmen. @Aufzählung:Unzureichende Überprüfung der Integrität der Steuerungslogik: Darunter versteht man ein Programm zur Prozesssteuerung, das von einem programmierbaren Controller ausgeführt wird. Ohne Integritätsüberprüfung der Steuerungslogik übernehmen jedoch SPS-Geräte jede aufgespielte Logik. Angreifer können so u.a. Grenz- und/oder Sollwerte manipulieren und die Kontrolle über Werkzeuge, Maschinen und Anlagen übernehmen.

Das Betriebssystem sollte so konfiguriert werden, dass nur signierte Codes ausgeführt werden können. Zudem ist es ratsam, Software und Updates in einer simulierten Umgebung zu testen.

Einfallstor Windows-Betriebssysteme

Viele Workstations für Produktentwicklung und für die industrielle Produktion laufen mit veralteten Versionen von Windows-Betriebssystemen. Dieses Einfallstor lässt sich durch die Einführung und Pflege einer Bestandsliste der verwendeten Betriebssysteme, die nicht gepatcht sind, bzw. nicht mehr unterstützt werden, schliessen. Zusätzlich müssen regelmäßig Upgrades installiert und/oder Patches während Wartungsarbeiten eingespielt werden.

Die Krux mit Drittanbietern

ICS-Anwender sind selten über die Abhängigkeiten ihrer ICS-Software von Produkten von Drittanbietern im Bilde. Denn ICS-Anbieter wissen meist nicht im Detail, welche Komponenten sie von Drittanbietern verwenden. Hacker kennen diese Abhängigkeiten und nutzen Softwaresicherheitslücken aus, von deren Existenz der Anwender nichts weiß. Unternehmen sollten vom ICS-Anbieter eine Liste anfordern, die die enthaltene Software von Drittanbietern in den Produkten auflistet. Zusätzlich ist es ratsam, regelmäßig nationale und internationale Schwachstellendatenbanken auf Sicherheitslücken in der Software von Drittanbietern zu durchsuchen.

Das könnte Sie auch interessieren

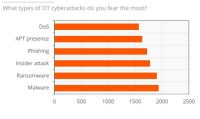

Ein Bericht von ABI Research und Palo Alto Networks über den Stand der OT-Sicherheit zeigt, dass im vergangenen Jahr eines von vier Industrieunternehmen seinen Betrieb aufgrund eines Cyberangriffs vorübergehend stilllegen musste. Die Komplexität beim Einsatz von OT-Sicherheitslösungen stellt für die Befragten das größte Hindernis dar.‣ weiterlesen

2023 blockierte Trend Micro mehr als 161 Milliarden Cyberbedrohungen weltweit - 10 Prozent mehr als im Jahr zuvor und fast 107 Milliarden mehr als noch vor fünf Jahren. Der Security-Spezialist berichtet zudem davon, dass Cyberkriminelle gezieltere Attacken setzen. Auch Cloud-Umgebungen rücken zunehmend in den Fokus.‣ weiterlesen

Einst voneinander getrennt, wachsen IT und OT immer mehr zusammen. Ein gefundenes Fressen für Cyberkriminelle, denn Angriffsflächen wachsen. Um Tür und Tor für Hacker zu schließen, müssen Sicherheitskonzepte auf den Prüfstand gestellt werden, ohne in typische Stolperfallen zu treten.‣ weiterlesen

Laut einem Report des IT-Security-Spezialisten Claroty sind die in der zweiten Jahreshälfte 2022 bekannt gewordenen Schwachstellen in cyber-physischen Systemen nach dem Höchststand im zweiten Halbjahr 2021 um 14 Prozent zurückgegangen. Gleichzeitig haben die von internen Forschungs- und Produktsicherheitsteams entdeckten Schwachstellen im gleichen Zeitraum um 80 Prozent zugenommen.‣ weiterlesen

Cyberattacken gelten als Bedrohung Nummer 1 für Unternehmen. Umso wichtiger ist es, auf mögliche Vorfälle vorbereitet zu sein. Dadurch kann im Ernstfall der Umgang mit der Krise leichter fallen. Welche Punkte es dabei zu beachten gilt, beleuchten Johannes Fischer und Joshija Kelzenberg von Crunchtime Communications.‣ weiterlesen

Künstliche Intelligenz soll zu mehr Cybersicherheit beitragen - so ist etwa maschinelles Lernen Bestandteil vieler gängiger Security-Software-Lösungen. Die Technologie steht jedoch nicht nur der abwehrenden Seite zur Verfügung. Und auch Deep Learning als Methode des maschinellen Lernens ist oft intransparent. Verbessert KI also die Cybersicherheit?‣ weiterlesen

Nach den großen Ransomware-Wellen und den weitreichenden Veränderungen in den IT-Landschaften durch die COVID19-Pandemie führen nun auch die geopolitischen Folgen des Ukraine-Kriegs dazu, dass viele Organisationen erneut Anpassungen an ihrer Cyberverteidigung vornehmen müssen. Den geplanten Maßnahmen zur Optimierung der Security-Landschaft stehen allerdings zahlreiche gewichtige Herausforderungen entgegen, denen Unternehmen dringend Aufmerksamkeit widmen müssen.‣ weiterlesen

Sind Fertigungsunternehmen von Ransomware-Angriffen betroffen, zahlen sie im Vergleich zu anderen Branchen seltener Lösegeld. Wenn sie jedoch zahlen, liegen die Beträge laut einer Untersuchung des Security-Spezialisten Sophos deutlich höher als in anderen Branchen.‣ weiterlesen

Etwa jedes zweite Unternehmen hat laut einer Bitkom-Befragung einen Notfallplan im Falle eines Cyberangriffs. Dabei bereiten sich größere Unternehmen oft besser vor als kleinere.‣ weiterlesen

Mehr Netzwerkausfälle und längere Wiederherstellungszeit: Davon berichten CIOs und Netzwerktechniker in einer Befragung des Netzwerkspezialisten Opengear. Demnach liegt die durchschnittliche Downtime um 2 Stunden höher als 2020.‣ weiterlesen

Laut einer von Varonis Systems in Auftrag gegebenen Forrester-Studie, verzeichneten fast alle Sicherheitsverantwortlichen (96 Prozent) innerhalb der letzten 24 Monate einen Anstieg der Cloud-Nutzung in ihren Unternehmen. Dies führt dazu, dass SaaS-Anwendungen zum am häufigsten genutzten Speicherort werden. Für die Sicherheitsteams entstehen auf diese Weise immer größere Blind Spots.‣ weiterlesen