Die Cyber-Herausforderungen der Metallindustrie

Durch Priorisierung kontrollieren

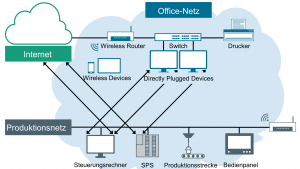

Sobald eine Netzwerktransparenz vorhanden ist, sollten sich Unternehmen fragen, welches System wesentlich und wie anfällig dieser Prozess für Angriffe ist. Sie müssen nicht nur wissen, welche Schwachstellen es gibt, sondern auch wie diese zu priorisieren und zu beheben sind. Die Sicherheitsherausforderungen konvergenter IT/OT-Systeme können die jeweiligen Teams für kritische Infrastrukturen und Cybersicherheit nur gemeinsam angehen. Zwar können traditionelle IT Sicherheitslösungen OT-Assets identifizieren und bewerten, doch kann das aktive Sannen dieser Systeme Probleme in der OT-Umgebung verursachen. Zudem funktionieren viele OT-Lösungen nicht in der Welt der IT. Durch diesen fehlenden ganzheitlichen Einblick entstehen sicherheitskritische blinde Flecken, die eine Gefahr für wichtige Systeme darstellen – diese können kompromittiert oder ausgeschaltet werden. Der Angriff auf ein wertvolles OT-Asset könnte beispielsweise damit beginnen, über ein traditionelles IT Asset ins System einzudringen und sich von dort aus auszubreiten.

Wie geht es weiter?

Laut der Befragung wüssten 80 Prozent der Befragten nicht genau, welche Systeme Teil ihrer IT-Umgebungen sind. Diese fehlende Transparenz sei das größte Hindernis, um geschäftsschädigende Cyberangriffe zu verhindern. Mittlerweile bietet der Markt allerdings Lösungen, die den bisher unerreichten Einblick in konvergierte IT-/OT-Umgebungen bereitstellen und zahlreiche sicherheitsrelevante Informationen über IT-basierte Assets in OT- und IT-Netzwerken sammeln. Anwendern können solche Lösungen sichere, zuverlässige Asset-Erkennung und Schwachstellenmanagement speziell für OT-Umgebungen bieten. Die Echtzeit-Einblicke ermöglichen es den Verantwortlichen, Schwachstellen schnell zu erkennen. So können Teams notwendige Schritte zur Behebung einleiten, bevor durch Angriffe Schäden verursacht werden. Das Gesamtbild der IT- und OT-Assets ermöglicht es Verantwortlichen, Risiken und Schwachstellen im gesamten Unternehmen zu identifizieren und sie mit Hinblick auf das jeweilige geschäftliche Risiken zu priorisieren und zu verwalten. Und dieses Wissen über das gesamte Spektrum der Cyber-Bedrohungen brauchen sowohl Sicherheitsexperten als auch Führungskräfte und der Vorstand. Glücklicherweise scheint diese Botschaft bereits bei vielen angekommen zu sein: Laut Ponemon-Studie ist die verstärkte Kommunikation mit Management und Vorstand über Cyber-Sicherheitsbedrohungen die höchste Priorität in diesem Jahr. Dann steht wohl auch nichts mehr im Wege, eine neue Sicherheitsstrategie auf die Agenda zu setzen.

Das könnte Sie auch interessieren

Vom 22. bis zum 26. April wird Hannover zum Schaufenster für die Industrie. Neben künstlicher Intelligenz sollen insbesondere Produkte und Services für eine nachhaltigere Industrie im Fokus stehen.‣ weiterlesen

Eine Umfrage von Hewlett Packard Enterprise (HPE) unter 400 Führungskräften in Industrie-Unternehmen in Deutschland zeigt, dass zwei Drittel der Befragten den Data Act als Chance wahrnehmen. Der Data Act stieß unter anderem bei Branchenverbänden auf Kritik.‣ weiterlesen

Carbon Management-Technologien stehen im Fokus, um CO2-Emissionen zu reduzieren und zu managen. Die Rolle des Maschinenbaus und mögliche Entwicklungspfade betrachtet eine neue Studie des VDMA Competence Center Future Business.‣ weiterlesen

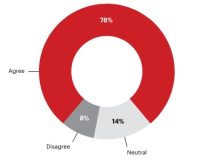

Deutsche Unternehmen nehmen eine zunehmende Bedrohung durch Cyber-Angriffe wahr. Das zeigt eine aktuelle Umfrage vom Markt- und Meinungsforschungsinstitut YouGov im Auftrag von 1&1 Versatel, an der mehr als 1.000 Unternehmensentscheider teilnahmen.‣ weiterlesen

Fraunhofer-Forschende haben für Fahrer und Fahrerinnen von Baumaschinen einen Helm mit integriertem Beschleunigungssensor entwickelt. Die Helm-Sensorik misst die Vibrationen der Baumaschinen. Die Sensorsignale werden analysiert, eine Software zeigt die Belastung für den Menschen an.‣ weiterlesen

Hohe Geschwindigkeit und hohe Erkennungsraten sind die Anforderungen an die Qualitätskontrolle in der Verpackungsbranche. Wie diese Anforderungen erreicht werden können, zeigt das Unternehmen Inndeo mit einem Automatisierungssystem auf Basis von industrieller Bildverarbeitung und Deep Learning.‣ weiterlesen

Laut einer Studie der Unternehmensberatung Bain & Company könnten Unternehmen ihre Produktivität durch digitale Tools, Industrie 4.0-Technologien und Nachhaltigkeitsmaßnahmen steigern. Deren Implementierung von folgt oft jedoch keiner konzertierten Strategie.‣ weiterlesen

Jeder zweite Betrieb investiert laut einer Betriebsräte-Befragung der IG Metall zu wenig am Standort. Demnach verfügen rund 48 Prozent der Unternehmen über eine Transformationsstrategie. Zudem sehen die Betriebsräte ein erhöhtes Risiko für Verlagerungen.‣ weiterlesen

Ob es sich lohnt, ältere Maschinen mit neuen Sensoren auszustatten, ist oft nicht klar. Im Projekt 'DiReProFit' wollen Forschende dieses Problem mit künstlicher Intelligenz zu lösen.‣ weiterlesen

Ziel des neuen VDMA-Forums Manufacturing-X ist es, der zunehmenden Bedeutung von Datenräumen als Basis für neue, digitale Geschäftsmodelle Rechnung zu tragen. Wie der Verband mitteilt, soll das Forum auf dem aufbauen, was in der letzten Dekade durch das VDMA-Forum Industrie 4.0 erarbeitet wurde. ‣ weiterlesen

Wie kann eine Maschine lernen, sich in unserer Lebenswelt visuell zu orientieren? Mit dieser Frage setzen sich die Wissenschaftler am Deutschen Forschungsinstitut für Künstliche Intelligenz (DFKI) aktuell auseinander – und entwickeln Lösungen.‣ weiterlesen