Was kommt auf Hersteller und Betreiber zu?

Cybersicherheit hält

Einzug in die neue

EU-Maschinenverordnung

Im Juli 2023 ist die neue EU-Maschinenverordnung in Kraft getreten. Ab dann bleiben noch 42 Monate, um die neuen Vorgaben anzuwenden. Welche securityrelevanten Aspekte dabei von Bedeutung sind, zeigt der folgende Beitrag.

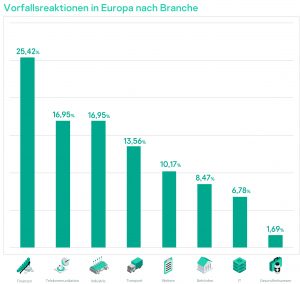

Technologische Entwicklungen im Maschinenbau, allen voran die intelligente Vernetzung von Maschinen und die Verwendung von KI-Technologie, bringen auch neue Herausforderungen mit sich: Verstärkt müssen sich Unternehmen auch dem Thema der Cyberkriminalität widmen. Immer häufiger sehen sie sich Hacker-Angriffen ausgesetzt, Datendiebstahl sowie -verschlüsselung und damit einhergehende Erpressungsversuche können beträchtliche finanzielle Schäden verursachen. Diesen Entwicklungen trägt die neue EU-Maschinenverordnung (EU) Nr. 2023/1230 Rechnung. In ihr finden sich Vorgaben zur Cybersicherheit, die Unternehmen künftig umsetzen müssen, um auch weiterhin das CE-Kennzeichen zu erhalten. Im Unterschied zur alten Maschinenrichtlinie 2006/42/EG gilt die Verordnung für alle EU-Länder und muss nicht erst in nationale Gesetze gegossen werden. Obgleich sie erst ab dem 20. Januar 2027 anzuwenden ist, stellt die neue EU-Maschinenverordnung im Bereich der Cybersecurity anspruchsvolle Vorgaben, auf die sich die Unternehmen frühzeitig vorbereiten sollten.

Hersteller in der Bringschuld

Die Verordnung nimmt vor allem die Hersteller in die Pflicht. Sie sind künftig dazu angehalten, Vorkehrungen zu treffen, um ihre Maschinen gegen Cyberangriffe zu sichern. Doch bedeutet dies nicht, dass damit die anderen Akteure aus der Verantwortung entlassen wären – insbesondere die Anwender werden zu einer gewissenhaften Nutzung angehalten.

Die Neuerungen im Detail

Die neuen Vorgaben zur Cybersecurity finden sich größtenteils in Anhang lll der Verordnung. Relevant sind hier vor allem folgende Aspekte:

- • Schutz gegen Korrumpierung (Protection against corruption) (Artikel 1.1.9): Die Maschine muss so gebaut sein, dass ihre Verknüpfung mit anderen Geräten oder dem Internet zu keiner ‘gefährlichen Situation’ führt, wie es in der Verordnung heißt. Software und Daten, die dem sicheren Betrieb der Maschine dienen, müssen zudem benannt und geschützt werden. Schließlich sind auch alle (rechtmäßigen wie unrechtmäßigen) Eingriffe in sicherheitsrelevante Software zu dokumentieren.

- • Sicherheit und Zuverlässigkeit von Steuerungen (Artikel 1.2.1): Auch für die Sicherung der Maschinensteuerung haben die Hersteller Sorge zu tragen. So dürfen weder im Falle von Hacker-Angriffen, noch bei versehentlichen Anwenderfehlern Gefährdungssituationen entstehen. Die Grenzen der Sicherheitsfunktionen von Maschinen müssen überdies vorab genau abgesteckt werden und vor nachträglichen Veränderungen geschützt sein. Dies gilt ausdrücklich auch für selbstlernende, d.h. KI-basierte Systeme. Die Verordnung sieht außerdem vor, dass Rückverfolgungsprotokolle zu absichtlichen oder unabsichtlichen Eingriffen bis zu fünf Jahre lang gespeichert werden und zugänglich sein müssen.

Das könnte Sie auch interessieren

Mit der Digitalisierung ihrer Produktion erlangen Unternehmen mehr Produktivität, Flexibilität und Datendurchgängigkeit. Allerdings blockieren heterogene IT- und OT-Landschaften vielerorts die notwendige Modernisierung. Außerdem fehlen Fachleute für aufwendige Innovationsprojekte. In diesem Szenario bietet sich eine modulare Software-Plattform an, die vorhandene IT- und OT-Strukturen vernetzt sowie die Schwächen bisheriger Ansätze aus starr verketteten SPS-basierten Lösungen vermeidet. ‣ weiterlesen

Zwar erhöhen Firmen mittels Wartung die Verfügbarkeit ihrer Anlagen. Laut einer Studie von ABB kommt es bei der Mehrheit der Befragten monatlich jedoch zu mindestens einem ungeplanten Stillstand. ‣ weiterlesen

Die Kombination von Robotik und künstlicher Intelligenz (KI) verspricht großes Potenzial für die Produktion. Werden Bewegungsanweisungen etwa von einem KI-Algorithmus berechnet, muss nicht für jede neue Fertigungsaufgabe eine Fachperson hinzugezogen werden. Nach diesem Prinzip haben Forschende am IHP-Institut für Integrierte Produktion Hannover einem Cobot das Zeichnen beigebracht. ‣ weiterlesen

Bei der Planung von Maschinen und Anlagen arbeiten viele Domänen einander zu. Das erschwert den Datenaustausch. Zwar unterstützen Product-Lifecycle-Management-Systeme (PLM), diese sind aber oft aufwendig in ihrer Integration. Mit einer selbst entwickelten Software will das Fraunhofer IFF nun eine Alternative bieten. ‣ weiterlesen

Das Fraunhofer-Institut für Photonische Mikrosysteme IPMS präsentiert einen Demonstrator für die vorausschauende Wartung von Industrieanlagen. Dieser nutzt Sensorik, kombiniert mit einer auf künstlicher Intelligenz (KI) basierenden Datenverarbeitung, um potenzielle Maschinenschäden frühzeitig zu erkennen und kostspielige Ausfallzeiten zu vermeiden. ‣ weiterlesen

Vom 22. bis zum 26. April wird Hannover zum Schaufenster für die Industrie. Neben künstlicher Intelligenz sollen insbesondere Produkte und Services für eine nachhaltigere Industrie im Fokus stehen. ‣ weiterlesen

Quantencomputing könnte das Lieferkettenmanagement revolutionieren. Denn es ermöglicht eine schnellere und genauere Analyse komplexer Datensätze, löst bislang unlösbare Optimierungsprobleme und könnte Lieferketten besser absichern. Nikhil Malhotra von Tech Mahindra erläutert die Grundlagen hinter dieser Art zu rechnen und wie dies künftig das Supply Chain Management voranbringen könnte. ‣ weiterlesen

So wie Hacker verstärkt künstliche Intelligenz in ihre Angriffe integrieren, dürften auch Security-Ansätze häufiger von KI profitieren. Ob generative KI im Sinn von ChatGPT und Dall-E das Identitäts- und Zugangsmanagement verändern könnte,

behandelt Dirk Decker (Bild) von Ping Identity im Meinungsbeitrag. Vorneweg: Sie wird es – aber in einigen Jahren. ‣ weiterlesen

Das Forschungsprojekt ’KI Marktplatz’ endet. Mit dem Startup AI Marketplace will das Team des von der Technologieinitiative It’s OWL initiierten Projekts jedoch die Arbeit fortsetzen.‣ weiterlesen

Trend Micro hat seinen Sicherheitslagebericht zur Jahresmitte vorgestellt. Demnach wird generative künstliche Intelligenz immer mehr zur Bedrohung. Auch Linux-Systeme werden häufiger angegriffen.‣ weiterlesen

Der Ausbau von 5G-Netzen in Deutschland schreitet voran. Für Unternehmen verspricht der Funkstandard mehr Flexibilität, Produktivität, Sicherheit und Nachhaltigkeit. In dem Forschungsprojekt 5G4Me untersuchen Forscher des International Performance Research Institutes (IPRI), wie sich die Mobilfunktechnologie auf kleine und mittlere Unternehmen der verarbeitenden Industrie auswirkt. ‣ weiterlesen