Wenn Firewall und Virenschutz nicht reichen

Herausfinden, was im Netzwerk vor sich geht

Im Gegensatz zum Penetrationstest zielt Infiltration Testing als andauernder Prozess darauf ab, laufende Cyberangriffe in Echtzeit zu erkennen. Dabei wird eine Verkehrsdatenanalyse mithilfe von strategisch platzierten Sniffern, einer Netzwerküberwachungsanwendung, über einen Zeitraum von etwa vier Wochen erstellt. Mit einer Kombination aus Normalisierung, Datenanalyse, Verhaltensmustererkennung und maschinellem Lernen werden Kommunikationsverhalten, Verkehrsbeziehungen und -charakteristika automatisiert erfasst, korreliert, kontextuell bewertet und schließlich graphisch evaluiert. Aktuelle Malware-Erkennungssysteme liefern nur zufriedenstellende Ergebnisse bei der Erkennung von Erstinfektionen. Jedoch haben sie den Nachteil, dass je nur spezifische Protokolle wie HTTP oder SMTP untersucht werden können. Durch die Einschränkung auf den Internetperimeter können diese Systeme die laterale Ausbreitung im Netzwerk nach der Erstinfektion nicht erkennen. Der IT-Sicherheitsdienstleister kombiniert in seinen Analysen daher die Perimeterüberwachung mit verteilten Sensoren, um die die Nachteile eines reinen Sandboxing-Verfahrens für die Malware-Erkennung auszuschalten. So lassen sich Bedrohungen wie Malware, Bots, CnC-Kommunikationen, Datenausleitungen und Reconnaissance-Verhalten mit hoher Zuverlässigkeit aufspüren und die jeweilige Phase im Lebenszyklus des Angriffes erkennen.

Schaden eindämmen mit Post Breach Detection

Setzt man voraus, dass es bereits zu einem erfolgreichen Angriff gekommen ist, rückt die Post Breach Detection in den Fokus. Gerade bei dem Verdacht auf Industriespionage stellt sich die Frage, welche unternehmenskritischen Daten bereits entwendet wurden, damit man einen Überblick bekommt, welchen Risiken das Unternehmen ausgesetzt ist und welche Gegenmaßnahmen einzuleiten sind. Das Verfahren kann sowohl lateralen als auch ein- und ausgehenden Internet-Traffic analysieren. Typische Host-to-Peer-Beziehungen werden in Clustern zusammengefasst und normale Interaktionen im Baselining erfasst. Davon abweichende Verhaltensweisen werden erkannt, da typische Muster der eingesetzten Ausbreitungstechniken mit hoher Wahrscheinlichkeit identifiziert werden können. Die hier beschriebene Kombination aus Penetrationstests und Infiltration Testing vermitteln Unternehmen einen Einblick in das Innenleben ihres Netzwerks. Das ist der erste Schritt, um Risiken rechtzeitig zu beseitigen und um laufende Angriffe abzuwehren. Und offene Angriffsvektoren können sich digitalisierte Fertigungsbetriebe genauso wenig leisten wie Ausschuss in der Produktion.

Das könnte Sie auch interessieren

Für dauerhafte Wettbewerbsfähigkeit müssen deutsche Hersteller angesichts weiterhin drohender Rezession und hoher Energiekosten die nächste Stufe der Digitalisierung erreichen. Die Mehrheit der Unternehmen bereitet sich in diesem Zug auf Smart Manufacturing vor, wie eine von Statista durchgeführte und Avanade beauftragte Studie zeigt.‣ weiterlesen

Vom 22. bis zum 26. April wird Hannover zum Schaufenster für die Industrie. Neben künstlicher Intelligenz sollen insbesondere Produkte und Services für eine nachhaltigere Industrie im Fokus stehen.‣ weiterlesen

Eine Umfrage von Hewlett Packard Enterprise (HPE) unter 400 Führungskräften in Industrie-Unternehmen in Deutschland zeigt, dass zwei Drittel der Befragten den Data Act als Chance wahrnehmen. Der Data Act stieß unter anderem bei Branchenverbänden auf Kritik.‣ weiterlesen

Mit der Do-it-yourself-Automatisierung sollen Unternehmen ihre Automatisierungskonzepte selbst gestalten können. Die Komponenten dafür werden über eine Plattform bereitgestellt. Ettienne Lacroix, CEO der DIY-Plattform Vention erklärt das Konzept.‣ weiterlesen

Fraunhofer-Forschende haben für Fahrer und Fahrerinnen von Baumaschinen einen Helm mit integriertem Beschleunigungssensor entwickelt. Die Helm-Sensorik misst die Vibrationen der Baumaschinen. Die Sensorsignale werden analysiert, eine Software zeigt die Belastung für den Menschen an.‣ weiterlesen

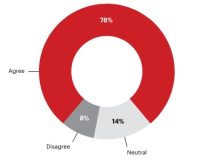

Deutsche Unternehmen nehmen eine zunehmende Bedrohung durch Cyber-Angriffe wahr. Das zeigt eine aktuelle Umfrage vom Markt- und Meinungsforschungsinstitut YouGov im Auftrag von 1&1 Versatel, an der mehr als 1.000 Unternehmensentscheider teilnahmen.‣ weiterlesen

Carbon Management-Technologien stehen im Fokus, um CO2-Emissionen zu reduzieren und zu managen. Die Rolle des Maschinenbaus und mögliche Entwicklungspfade betrachtet eine neue Studie des VDMA Competence Center Future Business.‣ weiterlesen

Rund 2.700 Aussteller aus mehr als 50 Ländern werden vom 10. bis 14. Juni zur Achema in Frankfurt erwartet. Mit mehr als 1.000 Rednern setzt das begleitende Kongress- und Bühnenprogramm darüber hinaus Impulse für eine erfolgreiche Transformation der Prozessindustrie. An allen fünf Messetagen sollen zudem Angebote für den Nachwuchs zur Zukunftssicherung der Branche beitragen.‣ weiterlesen

Nach Bitkom-Berechnungen fehlen bis zum Jahr 2040 mehr als 660.000 IT-Fachkräfte. Welche Maßnahmen helfen könnten, diesem Trend entgegenzuwirken, hat der Verband beleuchtet. Potenziale liegen unter anderem darin, mehr Frauen für IT-Berufe zu begeistern oder den Quereinstieg zu erleichtern.‣ weiterlesen

Laut einer Studie der Unternehmensberatung Bain & Company könnten Unternehmen ihre Produktivität durch digitale Tools, Industrie 4.0-Technologien und Nachhaltigkeitsmaßnahmen steigern. Deren Implementierung von folgt oft jedoch keiner konzertierten Strategie.‣ weiterlesen

Hohe Geschwindigkeit und hohe Erkennungsraten sind die Anforderungen an die Qualitätskontrolle in der Verpackungsbranche. Wie diese Anforderungen erreicht werden können, zeigt das Unternehmen Inndeo mit einem Automatisierungssystem auf Basis von industrieller Bildverarbeitung und Deep Learning.‣ weiterlesen