Gocator - Ein benutzerfreundliches, flexibles Design ermöglicht eine leistungsstarke Bildverarbeitung mit nahtloser Datenkommunikation für eine effizientere und profitablere Produktion. ‣ weiterlesen

In der jüngsten Vergangenheit gab es Cyberangriffe mit einer noch nicht dagewesenen Professionalität. Zudem ist nun hinlänglich bekannt, dass sich auch Staaten am Cyberkrieg beteiligen. Da stößt der Schutz durch Firewalls und Antivirussysteme an Grenzen. Oft ist es Unternehmen nicht bewusst, wie verwundbar sie für geübte Angreifer sind. In Zeiten von vernetzten Produktionsanlagen steigt die Gefahr durch Cyberangriffe noch einmal zusätzlich. Dabei positionieren sich Angreifer auch als sogenannte Advanced Persistent Threats. Viele solcher APTs wählen ihre Ziele sorgfältig aus und wollen keine einzelne Komponente, sondern ganze Unternehmensnetzwerke infiltrieren. Mit den passenden Maßnahmen können sich Unternehmen jedoch ganz gut wehren.

Umfassende Informationen über das Sicherheitsniveau eines Netzwerkes samt verschiedener Systeme und Applikationen zu erhalten ist schwierig. Oft ist die Bewertung für Administratoren schwer und komplex. Penetrationstests und Infiltrationstests verfolgen ein gemeinsames Ziel: das Aufdecken von Sicherheitsproblemen in der IT-Infrastruktur, allerdings mit zwei völlig unterschiedlichen Ansätzen. Bei einem Penetrationstest wird aktiv nach Angriffsvektoren und Schwachstellen gesucht, die ein Angreifer ausnutzen könnte. Im Gegensatz dazu handelt es sich beim Infiltration Testing um einen Prozess von eher passiver Natur, wobei die IT-Infrastruktur analysiert beziehungsweise die Kommunikation der Hosts auf Anomalien überprüft wird. Grob gesagt liefert der Penetrationstest die Antwort auf die Frage, ob es möglich ist, die Infrastruktur zu infiltrieren und beim Infiltration Testing stellt sich heraus, ob und wie stark ein Netz bereits infiltriert ist. Der Dienstleister IT-Cube Systems bietet produzierenden Unternehmen die Möglichkeit, sie bei den verschiedenen IT-Sicherheitstests zu unterstützen.

Bei Penetrationstests wird meist der Fokus auf die jeweilige Applikation, den jeweiligen Dienst oder die jeweilige Infrastruktur gelegt – nur selten finden nicht fokussierte Penetrationstests auf die gesamte Infrastruktur statt. Für einen erfolgreichen Penetrationstest müssen bereits im Vorfeld der Rahmen und die Zielsetzung definiert werden. Nicht jede Anwendung und Infrastruktur besitzt die gleichen Sicherheitsanforderungen für die verarbeiteten Daten – die Kritikalität der einzelnen Aspekte wie Business-Workflow, Schutzbedarf der Daten und so weiter sollte vor dem eigentlichen Test ausgearbeitet werden. Die Prüfung selbst gliedert der IT-Dienstleister in folgende Phasen, die an Empfehlungen des Bundesamtes für Sicherheit in der Informationstechnik angelehnt sind:

Gocator - Ein benutzerfreundliches, flexibles Design ermöglicht eine leistungsstarke Bildverarbeitung mit nahtloser Datenkommunikation für eine effizientere und profitablere Produktion.

‣ weiterlesen

Ein Penetrationstest sagt viel über die Gefahr und die Voraussetzungen für einen erfolgreichen Angriff auf den Testgegenstand aus – er kann allerdings keine Aussage über aktuell laufenden Angriffe liefern und ob sich bereits Angreifer Zugang zu dem Firmennetzwerk verschaffen konnten. Er ist nur eine Momentaufnahme und zeigt die Verwundbarkeit des Testgegenstands. Da jedoch täglich Sicherheitslücken veröffentlicht und Angriffstechniken so schnell weiterentwickelt werden, könnte schon kurz nach dem aufwendigen Test ein erfolgreicher Angriff erfolgen – die Arbeit geht also weiter. Auch hierzu bietet IT-Cube seine Deinste an.

Für dauerhafte Wettbewerbsfähigkeit müssen deutsche Hersteller angesichts weiterhin drohender Rezession und hoher Energiekosten die nächste Stufe der Digitalisierung erreichen. Die Mehrheit der Unternehmen bereitet sich in diesem Zug auf Smart Manufacturing vor, wie eine von Statista durchgeführte und Avanade beauftragte Studie zeigt.‣ weiterlesen

Vom 22. bis zum 26. April wird Hannover zum Schaufenster für die Industrie. Neben künstlicher Intelligenz sollen insbesondere Produkte und Services für eine nachhaltigere Industrie im Fokus stehen.‣ weiterlesen

Eine Umfrage von Hewlett Packard Enterprise (HPE) unter 400 Führungskräften in Industrie-Unternehmen in Deutschland zeigt, dass zwei Drittel der Befragten den Data Act als Chance wahrnehmen. Der Data Act stieß unter anderem bei Branchenverbänden auf Kritik.‣ weiterlesen

Mit der Do-it-yourself-Automatisierung sollen Unternehmen ihre Automatisierungskonzepte selbst gestalten können. Die Komponenten dafür werden über eine Plattform bereitgestellt. Ettienne Lacroix, CEO der DIY-Plattform Vention erklärt das Konzept.‣ weiterlesen

Fraunhofer-Forschende haben für Fahrer und Fahrerinnen von Baumaschinen einen Helm mit integriertem Beschleunigungssensor entwickelt. Die Helm-Sensorik misst die Vibrationen der Baumaschinen. Die Sensorsignale werden analysiert, eine Software zeigt die Belastung für den Menschen an.‣ weiterlesen

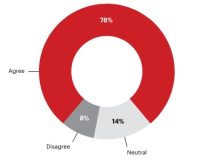

Deutsche Unternehmen nehmen eine zunehmende Bedrohung durch Cyber-Angriffe wahr. Das zeigt eine aktuelle Umfrage vom Markt- und Meinungsforschungsinstitut YouGov im Auftrag von 1&1 Versatel, an der mehr als 1.000 Unternehmensentscheider teilnahmen.‣ weiterlesen

Carbon Management-Technologien stehen im Fokus, um CO2-Emissionen zu reduzieren und zu managen. Die Rolle des Maschinenbaus und mögliche Entwicklungspfade betrachtet eine neue Studie des VDMA Competence Center Future Business.‣ weiterlesen

Rund 2.700 Aussteller aus mehr als 50 Ländern werden vom 10. bis 14. Juni zur Achema in Frankfurt erwartet. Mit mehr als 1.000 Rednern setzt das begleitende Kongress- und Bühnenprogramm darüber hinaus Impulse für eine erfolgreiche Transformation der Prozessindustrie. An allen fünf Messetagen sollen zudem Angebote für den Nachwuchs zur Zukunftssicherung der Branche beitragen.‣ weiterlesen

Nach Bitkom-Berechnungen fehlen bis zum Jahr 2040 mehr als 660.000 IT-Fachkräfte. Welche Maßnahmen helfen könnten, diesem Trend entgegenzuwirken, hat der Verband beleuchtet. Potenziale liegen unter anderem darin, mehr Frauen für IT-Berufe zu begeistern oder den Quereinstieg zu erleichtern.‣ weiterlesen

Laut einer Studie der Unternehmensberatung Bain & Company könnten Unternehmen ihre Produktivität durch digitale Tools, Industrie 4.0-Technologien und Nachhaltigkeitsmaßnahmen steigern. Deren Implementierung von folgt oft jedoch keiner konzertierten Strategie.‣ weiterlesen

Hohe Geschwindigkeit und hohe Erkennungsraten sind die Anforderungen an die Qualitätskontrolle in der Verpackungsbranche. Wie diese Anforderungen erreicht werden können, zeigt das Unternehmen Inndeo mit einem Automatisierungssystem auf Basis von industrieller Bildverarbeitung und Deep Learning.‣ weiterlesen